Security

パスワード強度チェッカー(Password_Strength_Checker)

2026/1/28

Python と Tkinter で実装されたデスクトップ向けのパスワード強度判定ツールです。入力中のパスワードをリアルタイムに評価し、進捗バーや「Weak/Medium/Strong」といったラベルで視覚的に強度を表示します。ユーザーに改善のための具体的な提案を示すことで、安全なパスワード作成を支援する軽量な学習・ユーティリティアプリケーションです。(約300字)

3xui-link-tools-vpn-koala:3X-UI用HTTPSキー変換ツール

2025/8/18

本リポジトリ「3xui-link-tools-vpn-koala」は、3X-UIのHTTPSキー(VLESSリンク)を解析・変換し、Koala Clash用のリンク生成を自動化するPython製CLIユーティリティです。VLESSリンクのドメインをIPアドレスに置換し、グループコードをキー名に付加、さらに結果をテキストファイルに保存可能。VPN設定の管理や配布を効率化するツールとして有用です。

高精度サイバー防御 DDoS エンジン GUI

2025/8/25

「Accurate-Cyber-Defense-DDOS-Engine-GUI」は、直感的なグラフィカルユーザーインターフェース(GUI)を備えた強力なサイバーセキュリティツールです。プロフェッショナルや研究者が高度なDDoS攻撃のシミュレーションやテストを容易に行えるよう設計されており、ネットワークの耐障害性やサーバの堅牢性を検証するための環境を提供します。Telegram連携機能により、リアルタイムの攻撃分析結果の通知も可能です。

高精度サイバー防御SCADA脅威監視・監査ツール

2025/9/4

本リポジトリ「Accurate-Cyber-Defense-SCADA-Threat-Monitoring-and-Surveillance-Tool」は、SCADA(監視制御およびデータ取得システム)や産業制御システムを標的としたサイバー脅威をリアルタイムで検出・監視・分析する高度なサイバーセキュリティソリューションです。Pythonで実装されており、産業インフラの安全性を守るための効率的かつ正確な防御機能を提供します。

AD-Ghost — Active Directoryで“幽霊”アカウントを作るツール(リポジトリ解説)

2025/11/18

AD-GhostはPowerShellで実装された小規模リポジトリで、READMEは“完全に検知不能なActive Directoryアカウント作成”を謳うユーモア混じりの表現で始まります。実態はhidemyass.ps1というスクリプトと簡素な説明しかなく、成熟したドキュメントや運用上の注意が不足しています。本稿ではリポジトリの構成、技術的な観点、リスクと防御策を整理します(約300字)。

AES-CTR-DRBG:NIST準拠のAESカウンタモード疑似乱数生成器のGo実装

2025/7/19

本リポジトリ「aes-ctr-drbg」は、NIST SP 800-90Aで規定されたAESカウンタモードによる決定的疑似乱数生成器(DRBG)をGo言語で実装したものです。暗号学的に安全な乱数生成が求められるセキュリティ分野において、AES-CTR-DRBGは広く利用されており、本プロジェクトはその仕様準拠と使いやすさを両立。軽量でシンプルな設計のため、暗号ライブラリやセキュア通信などの開発で活用可能です。

AILock — モダン認証・認可フレームワーク

2025/10/21

AILockは、アプリケーション向けに設計されたモダンな認証・認可システムです。Goで実装されたワークスペース構成を採り、コア認証モジュールや認可(ポリシー/ストラテジー)構成を備えており、トークン管理や柔軟な統合ポイントを想定した設計が特徴です。セキュリティと拡張性を重視し、プラグイン的に認可戦略を追加できる構成になっています(300字程度の簡潔な説明)。

Airdrop Sniper Pro:クロスチェーン対応エアドロップ自動獲得ツール

2025/7/22

Solana、Polygon、BSC(Binance Smart Chain)に対応し、エアドロップトークンのクレーム(受け取り)を自動化するツール「Airdrop Sniper Pro」の紹介記事です。2023年に匿名ハッカー「SkyNet」がSolanaのエアドロップ契約の脆弱性を突いて大量トークンを獲得した事件を背景に開発され、複数チェーンのエアドロップを迅速かつ正確にスナイプ(狙い撃ち)する機能を備えています。エアドロップ参加者やDeFiトレーダーにとって便利な自動化ツールとして注目されています。

Akamai Bot Manager v3 センサー解析リポジトリ

2025/8/14

本リポジトリは、Akamai Bot Manager v3のセンサー部分をV8トレースおよびプライベート命令を用いて完全にリバースエンジニアリングした成果をまとめたものです。Akamaiの高度なボット検知技術を解析し、コードの動作や保護機構の詳細を解説しています。ボット検知の技術的背景や検出ロジックを理解したいセキュリティ研究者や開発者に有用な資料となっています。

Akamai Bot Manager v3 センサー解析:リバースエンジニアリングによる詳細分析

2025/7/18

本リポジトリは、Douglas.deによる17,177行に及ぶAkamai Bot Manager v3の実装コードをリバースエンジニアリングし、そのプロテクションメカニズムを体系的に解析したものです。複雑な多項式定数生成、仮想マシンレベルでのコード実行、暗号的整合性検証、自動化検出、行動分析システムなど、最新のボット対策技術を詳細に解説しています。

AlphaMapping — ネット空間資産態勢感知プラットフォーム

2026/1/16

AlphaMapping は、産業レベルのネット空間資産マッピングとインテリジェンス分析を目的としたオープンソースプラットフォームです。FOFA や ZoomEye といった複数の資産測位サービスと連携し、LLM(大規模言語モデル)を用いた自動分類・要約・レポーティング機能を備えます。Docker によるコンテナ化と Python 3.8+ での実装で、拡張性と実運用での可搬性を重視した設計になっています(MIT ライセンス)。

android-h1(HackerOneベースのモバイル脆弱性知識庫)

2026/1/19

HackerOneで公開されているiOS/Android向けの実際の脆弱性レポートを集めた学習用リポジトリ。モバイルアプリの脆弱性事例を大量にまとめたドキュメント(中国語中心)を含み、AIトレーニングや脆弱性調査のリファレンスとして利用可能。ファイルは大容量のためローカルでの直接開封は推奨されず、リモート参照での利用が勧められる点も特徴。

Androidデバイス指紋とリスク環境検知 資料集

2025/11/6

本リポジトリは中国語資料「《Android设备指纹攻防&风险环境检测》」の配布用データセットで、Androidデバイスの指紋取得・攻撃防御、リスク環境(エミュレータ/root/フックス/偽装環境)検出に関する理論・手法・ツールのまとめを含みます。章立てされたドキュメントやコード・スニペット、実験データが格納されており、アプリケーションセキュリティや不正検知の研究・実装に役立つリファレンスです(中国語中心の資料)。

Android 11以降のパッケージ可視性制限回避ツール

2025/7/17

本リポジトリは、Android 11以降で導入されたパッケージ可視性制限を回避するためのフックモジュールを提供します。アプリケーションのコードを変更することなく、他のアプリのパッケージ情報にアクセス可能にすることが特徴で、セキュリティ制限を突破する高度な技術を用いています。Javaで実装されており、Hookフレームワークを利用したシステム関数の介入によって、Android 11+環境下での制限を効果的に回避します。

Anti-VM — ハードウェアエンコーダベースのサンドボックス回避

2025/12/31

Fully functional stealth loader を目指した Rust 製の Proof‑of‑Concept。XORによる難読化や MFT(Master File Table)チェック、ハードウェアエンコーダを利用した仮想環境の検出手法などを組み合わせたサンドボックス/VM 回避技術の実装例を示すリポジトリ。研究・教育目的の PoC として最適化とステルス性に重点が置かれています。(約300字)

ApiHunter — API自動セキュリティ検査ツール

2026/1/26

ApiHunterは、Swagger/OpenAPIドキュメントを読み取り、APIエンドポイントに対して自動でリクエストを生成・実行することで、ペネトレーションテスター向けのAPIセキュリティ検査を支援するツールです。Python3.10以上で動作し、Windows・macOSをサポート。ワンボタンでの実行や複数の検査モジュールを想定した設計により、手動検査の工数を削減し、脆弱性発見の初動を高速化します(MITライセンス)。

aquila - iOS 6 アンテザードジェイルブレイクツール

2025/6/7

「aquila」はiOS 6向けのアンテザードジェイルブレイクツールであり、デバイスの再起動後もジェイルブレイク状態を維持可能にします。C言語で実装されており、iOS 6の脆弱性を利用した高度な技術が詰まっています。ジェイルブレイクに興味がある開発者やセキュリティ研究者にとって貴重なリソースです。

arkor - 漏洩を防ぐ設計のPostgresデータベース

2025/8/30

arkorは「漏洩しないことを設計理念としたPostgresデータベース」を目指すプロジェクトです。データベースのセキュリティ強化を主眼に置き、情報漏洩リスクを根本から排除する設計思想と実装を提供します。シンプルな構成ながら、堅牢なセキュリティモデルを実現し、機密性が求められるシステムに最適です。

Attack_login — バッチ接続テストと未認可検出ツール

2025/11/17

Attack_loginはGolangで実装されたWebベースのバッチ接続テストツールです。複数プロトコルに対応し、CSVによるターゲット一括読み込み、未認可アクセスの検出、接続状態のリアルタイム表示とログ出力を特徴とします。レッドチーム演習やセキュリティテストでの大量アカウント・接続検証や報告作成を支援する目的で設計されています。(約300字)

ATTD-Tracer QBDIベース トレース収集ツール

2025/9/1

ATTD-TracerはQBDIとFridaを活用した動的トレース収集ツールで、Androidアプリケーションの関数実行を詳細に記録します。ATTD-GUIのトレース収集コンポーネントとして設計されており、トレース結果は指定パスに出力、adbログ経由で状態監視が可能です。SELinux無効化やQBDIのセットアップ手順も含み、リバースエンジニアリングやセキュリティ解析に有用なツール群を提供します。

AuditKit — オープンソース SOC2 コンプライアンス スキャナー

2025/9/19

AuditKitは、SOC2準拠のための技術的な発見(technical discovery)を自動化するオープンソースのスキャナーです。高額なコンサルティングや商用ツールに代わる手軽な選択肢として設計され、Goで実装。READMEでは主にAWS環境のリソースを自動検査して技術的な証跡や設定上の問題点を洗い出すことを目的としている点が強調されています。Apache 2.0ライセンスで公開され、CI統合や拡張がしやすい軽量ツールとして使えます。

augment-for-vscode:VSCode拡張のプライバシー保護とAPIセキュリティ強化ツール

2025/8/21

本リポジトリ「augment-for-vscode」は、VSCode向け拡張機能「Augment」の改良版で、自動ログインやプライバシー保護、第三者APIの保護機能を備えています。特にデータ収集のブロックやAPI呼び出しのスマート管理により、ユーザーのプライバシーとセキュリティを高めることが可能です。簡単にインストールでき、トークン管理ツールとの連携で利便性も向上します。

Auth-Service-Template — 認証マイクロサービスのテンプレート

2025/10/2

Auth-Service-Templateは、他サービス向けにJWTベースの認証と認可を提供する、デプロイ準備済みのスタンドアロン認証マイクロサービスのテンプレートです。軽量なPHP実装で最小構成のファイル群により素早く導入でき、APIや既存アプリケーションの認証レイヤーとして利用可能。実運用では鍵管理・リフレッシュトークン戦略・スケーリング方針などを追加検討する必要があります。

AuthGuards C++ サンプル(Windows ネイティブ)

2025/11/7

AuthGuards の API をネイティブな Windows コンソールプログラムから呼び出すための軽量サンプルリポジトリ。Visual Studio ソリューション(C++17)形式で提供され、最小限の依存で認証トークンの取得や API 呼び出しの実装手順を示します。サンプルはセキュリティ重視で設計されており、MIT ライセンスの下で利用可能。Windows プラットフォーム上での組み込みや検証、学習用に適しています。(約300字)

AuthzKit — 最終的な認可ライブラリ

2025/9/25

AuthzKit は TypeScript を中心に設計された型安全な認可ライブラリです。ポリシー定義と評価エンジンを提供し、RBAC/ABAC のような認可モデルに対応可能。軽量でフレームワークに組み込みやすく、ミドルウェアやアダプタを通じてデータソースやアプリケーションに接続できます。開発者フレンドリーな API と型推論により、実行時エラーを減らしつつ柔軟なアクセス制御を実現します。(約300字)

Fhenixテストネットでの自動暗号化・復号化取引システム

2025/8/21

本リポジトリは、Fhenixテストネット上でETHの送受信において、毎日ランダムな回数の暗号化取引と復号化取引を交互に自動実行するJavaScriptツールを提供します。取引額や間隔はランダム化され、UTCの深夜で一日の処理を終了、セキュリティ面のチェックも実装されています。テストネット環境で秘密保持を検証したい開発者に最適です。

Active Directoryペネトレーションテストに役立つツール集

2025/6/9

「Awesome-Active-Directory-PenTest-Tools」は、Active Directory環境のセキュリティ評価や脆弱性検査に特化したペネトレーションテスト向けツールを体系的にまとめたGitHubリポジトリです。攻撃者の視点でADの構成や権限昇格、認証情報の収集などを効率的に行うためのオープンソースツールを幅広く紹介しており、実務でのセキュリティ評価やレッドチーム活動に役立ちます。

Azure VM 脆弱性管理プロジェクト ~Qualys Cloud AgentとNISTフレームワークの融合~

2025/8/16

本リポジトリは、Microsoft Azure上に構築したWindows 11仮想マシンに対して、Qualys Community Editionを用いてリアルな脆弱性管理を実践的に行うプロジェクトです。NISTのサイバーセキュリティフレームワーク(CSF)およびNIST 800-53の管理策に準拠し、識別(Identify)、保護(Protect)、対応(Respond)の各フェーズを網羅。クラウド環境でのセキュリティリスクの特定・評価・修復を一連の流れで学習・検証できる点が特徴です。

badavatarHDD — Xbox 360 ハイパーバイザ エクスプロイト(HDD版)

2025/9/24

ABadAvatarHDD は、Xbox 360 向けのハイパーバイザ(Hypervisor)エクスプロイト群を内部HDDから実行できるようにHEX修正したプロジェクトです。元は Shutterbug 氏の ABadAvatar をベースにし、さらに Grimdoomer 氏の BadUpdate に由来します。USB メディアに依存せず内部ストレージ上でステージを読み込む点が特徴で、HDDパスへファイル参照を書き換えたバイナリと構成ファイル群を含みます。互換性と実行環境の制約に注意が必要なため、取り扱いは自己責任です。

BamExtensionTableHook:Windowsカーネル拡張テーブルフックのPoCドライバー

2025/7/7

BamExtensionTableHookは、Windowsカーネルの拡張テーブルメカニズムを悪用し、標準のプロセス通知コールバックが無効化された場合でもプロセス作成・終了の通知を維持できることを示すProof-of-conceptカーネルドライバーです。攻撃者による通常の通知無効化を回避し、セキュリティ監視やマルウェア対策に応用可能な技術的示唆を提供します。

Basic-Injecting-code-to-roblox-process の日本語概要

2025/10/27

Roblox のプロセス内に関数を注入して Lua コードを実行することを目的とした C++ サンプルプロジェクトです。教育目的で作成されており、リモートプロセス操作や Lua 実行環境との連携に関する簡潔な実装例が含まれます。実環境での使用は規約違反や法的問題を引き起こす可能性があるため、解析・研究は隔離された環境と倫理的な利用を前提としてください。(約300字)

BBS — 反検閲と前瞻的議論のフォーラム

2025/10/1

XTLS が公開している「BBS」は、専門家向けに反検閲(anti-censorship)や前瞻的なアイデア、内部情報の可能性について議論するための場を提示するリポジトリです。実装コードは含まず、GitHub Issues を議論フォーラムとして用いる設計で、参加者の水準や匿名性、検閲リスクに関する簡潔なルールと注意書きをREADMEで示しています。技術的な機能よりも運用と安全性(OpSec)に関する指針が中心の軽量なリポジトリです。(約300字)

Better Auth My Admin — 柔軟な管理とRBACプラグイン

2026/1/8

Better Auth My Adminは、Better Auth向けの柔軟でアンオピニオンな管理(Admin)およびロールベースアクセス制御(RBAC)プラグインです。コールバックを通じた逆制御(Inversion of Control)により動作をアプリ側で完全にカスタマイズでき、既存のスキーマにシームレスに統合可能。TypeScriptでフルサポートされており、型安全な拡張や設定が行えます。管理UIや権限モデルを開発者の好みに合わせて自由に構築したいプロジェクト向けの軽量プラグインです。

BIGMOUSTER — IPストレッサー解析と注意点

2026/1/27

BIGMOUSTERは「Big mouser ip stresser」とうたわれるシンプルなPython製リポジトリで、READMEにはテスト目的での利用を想定する旨が記載されています。本稿ではリポジトリ構成と技術的な特徴、セキュリティ上の懸念点や防御・検知の観点を整理し、研究・防御目的で接近する際の注意点を解説します(違法利用の助長は行いません)。

bitchat-terminal:Bluetooth Meshチャットツール

2025/7/14

「bitchat-terminal」はRustで開発されたBluetooth Meshネットワークを活用したチャットツールです。IRC風のインターフェースで、インターネット接続なしに近距離の複数デバイス間でメッセージを交換可能。Bluetooth Meshの分散通信機能を活かし、オフライン環境でもグループチャットが実現できます。軽量かつ安全性を意識した設計により、ローカルなコミュニケーションを手軽に構築したいユーザーに最適です。

Bitcoin Seed Phrase Generatorの日本語解説

2025/8/10

Bitcoin Seed Phrase Generatorは、新規のビットコインシードフレーズを安全に生成し、そのシードフレーズに関連付けられたビットコインアドレスの残高や取引履歴を確認できるツールです。ユーザーが自身のウォレットの秘密鍵管理と資産確認を行う上で、シンプルかつ安全な環境を提供します。12語または24語のシードフレーズ生成機能に加え、ウォレットのセキュリティ強化や資産の可視化に役立つ機能が特徴です。

bl_sbx — itunesstored と bookassetd の Sandbox 脱出(POC)

2025/11/15

本リポジトリは、iOS のシステムデーモンである itunesstored と bookassetd のダウンロード処理を悪用することで、サンドボックス制約を回避する概念実証(PoC)を示します。特に、細工した SQLite データベース(downloads.28.sqlitedb と BLDatabaseManager.sqlite)を用いて、モバイル所有のファイルを /private/var/ の制限された領域へ書き込む挙動を引き起こし、MobileGestalt キャッシュ等を含むシステムファイルの改変やデバイス特性の偽装などにつながる可能性を検証しています。責任ある取り扱いと適切な開示が前提です。

Blank-Grabber — Python製情報窃取ツールの解析レポート

2025/11/3

Blank-Grabberは「The most powerful stealer written in Python 3」と自己紹介する情報窃取型マルウェアのリポジトリです。Python 3で実装され、複数モジュールに分かれた構成とリリース済みのパッケージが確認できます。本記事ではリポジトリの構成、主な機能の概要、技術的特徴、セキュリティ上の懸念点と防御策を非実行的・非指示的に解説します(教育・防御目的)。

人人能懂的区块链(誰でもわかるブロックチェーン)

2025/10/15

本リポジトリはブロックチェーンを「ゼロコード」で入門できるように設計された電子書籍プロジェクトです。ハッシュ演算と電子署名をコア概念として「ブラックボックス」視点で簡潔に解説し、ブロックチェーンの全体像と動作ロジックを段階的に整理します。PDF版やAIGC図版を含み、学習・教育用途や翻訳・校閲による改善コントリビュートを歓迎します。(約300字)

blockchain.misc - ブロックチェーン関連の多目的スクリプト集

2025/7/10

blockchain.miscは、主にPythonで書かれたブロックチェーン関連の多目的スクリプト群を提供するリポジトリです。ビットコインの二重支払いやCPFP(Child Pays For Parent)といったトランザクション手法を学習・実験できるコードを多数含み、ブロックチェーンセキュリティやトランザクション管理の理解に役立ちます。簡易的な実装ながら、実用的な機能を備えており、研究や教育用途に適しています。

BOF ExecuteAssembly — Cobalt Strike向け.NETアセンブリ実行ツール

2025/12/20

Beacon Object File (BOF) 形式で提供される Cobalt Strike 用ユーティリティ。Beacon プロセス上で .NET アセンブリをディスクに展開せずに読み込み・実行することを目的とし、メモリ上ロードや AMSI/ETW 等の検知回避(evasion)といったテクニックを組み合わせています。BOF としてコンパクトに実装され、Makefile / Dockerfile によるビルドが可能で、Cobalt Strike の Beacon から直接呼び出して攻撃シナリオやレッドチーム演習での柔軟なペイロード実行をサポートします。

BotGuard リバース解析 (botguard-reverse)

2025/9/15

BotGuard のリバース解析に関する小規模リポジトリ。ReCaptcha に組み込まれる高度なアンチボットライブラリ「BotGuard」の完全なリバースリンクを提供し、解析の出発点を示します。オリジナル解析は Cypa に属し、リポジトリ自体は README と解析に関連する画像を収めた構成です(倫理的・法的配慮が必要)。

ブラウザデータ復号ツール(Browser-Data-Decryption)

2025/10/19

Windows上のChrome、Edge、Braveから保存されたパスワード、クッキー、オートフィル情報を抽出・復号するPythonスクリプト。各ブラウザのマスター暗号鍵を取得してストアされたデータを復号し、テキストファイルに出力することを目的とする。教育目的または許可されたセキュリティテスト向けで、許可のない使用は重大なプライバシー侵害となるため注意が必要である。(約300字)

AIセキュアブラウザ — browser4all

2026/1/25

AIとVirusTotalを組み合わせたリアルタイムのフィッシング&マルウェア防御を目指すElectronベースのブラウザ。Geminiなどの大規模モデルでURLやダウンロードを多層的に解析し、危険性の高いコンテンツを検出・ブロックする設計のプロトタイプです。TypeScriptで実装され、ダウンロードスキャン、URLレピュテーション、AI推論の連携などを備え、セキュリティ志向のブラウザ機能を提供します(初期段階の実装)。

Brute-Forcer-Hammer-THM:TryHackMe Hammerマシン向けOTPブルートフォース攻撃ツール

2025/9/3

本リポジトリ「Brute-Forcer-Hammer-THM」は、TryHackMeのHammerマシンに対するOTP(ワンタイムパスワード)認証のブルートフォース攻撃を自動化するPythonスクリプトを提供しています。ユーザーは対象マシンのIPアドレスを設定するだけで、攻撃を簡単に実行可能。セキュリティ演習やペネトレーションテストでのOTP認証の脆弱性検証に役立つツールです。

BSSecureKit:iOS向けスクリーンショット・画面録画防止セキュリティライブラリ

2025/9/4

BSSecureKitは、iOSアプリケーションでの機密情報保護を目的としたセキュアビューコンポーネントライブラリです。スクリーンショットや画面録画による情報漏洩リスクを軽減し、Swiftで実装された使いやすいAPIを提供。iOS 13以上に対応し、Swift Package ManagerやCocoaPodsから簡単に導入可能。UIの一部を安全に保護したい開発者に最適なツールです。

Bitcoin:ピアツーピア電子現金システムの考察

2025/8/1

本リポジトリ「btc」は、ビットコインの基盤となるホワイトペーパー「Bitcoin: A Peer-to-Peer Electronic Cash System」の内容を元に、ビットコインの技術的な概要と可能性をまとめたディスカッションペーパーです。オリジナルのアイデアを踏まえつつ、その拡張やコミュニティによる発展の重要性についても言及しています。ビットコインの基本概念から将来の展望までを俯瞰的に理解できる資料となっています。

BucketTool:主要クラウドストレージバケットの脆弱性検出ブラウザ拡張

2025/7/16

BucketToolは、阿里云OSS、腾讯云COS、华为云OBS、AWS S3など主要クラウドストレージバケットの一般的なセキュリティ脆弱性を検出するブラウザ拡張ツールです。バケットの一覧取得(ディレクトリトラバーサル)、未認証アップロード、アクセス制御設定ミス、バケット乗っ取りリスクなどを簡単な操作で検査でき、リアルタイムのログ表示や履歴管理機能も備えています。BurpSuiteプラグインからの移行に伴い、互換性問題を払拭し手軽に利用可能な形態として開発されました。

Bug-Bounty-Roadmap の日本語ガイド

2026/1/18

このリポジトリは、バグバウンティ(Bug Bounty)ハンティングとウェブセキュリティをゼロから学び、実践的にスキルを伸ばすための無料で構造化されたロードマップです。プラットフォームや必須ツール、書籍や演習リソースを体系立ててまとめており、初心者が段階的に学べるように設計されています(約300字)。

bughunt-cli(バグハントCLI)

2025/11/26

bughunt-cliは、バグハントやペネトレーションテスト、エラー解析、DevOps監視を目的とした包括的なコマンドラインインターフェースツールです。ポートスキャンや脆弱性評価、技術検出、ユーザートラッキングといった機能を一元で扱えることを目指しており、Node.jsで実装された軽量なCLIとして設計されています。現状は初期段階のリポジトリで、拡張性やプラグイン化による追加機能の実装が期待されます。(約300字)

BUIT - 高速OSINTツールキット

2025/9/7

BUITは、セキュリティ研究者向けにRustで開発された高速OSINT(オープンソースインテリジェンス)フレームワークです。20以上のモジュールを備え、リコネサンス、サブドメイン列挙、ソーシャルメディア調査など多彩な情報収集機能を提供します。軽量かつ効率的な設計により、迅速なデータ取得が可能であり、セキュリティ調査やペネトレーションテストに適したツールです。

burp_history: Burp用HTTPトラフィック履歴レコーダー

2025/12/16

Burp SuiteのHTTPトラフィックを記録・管理するためのツールキットです。リポジトリは主にShellスクリプト(MySQL/Postgres用)と多言語のREADME、画像資産で構成され、Burpで取得したHTTPトラフィックをデータベースに格納して検索・分析できるようにすることを目的としています。導入手順やデータベース構成のサンプル、設定例が含まれており、セキュリティテストやトラフィックアーカイブ用途に適しています(本ツールは学習・テスト目的に限定して利用してください)。

Burp-Host-Cors-Scan:Burp Suite用ホストヘッダー&CORS脆弱性スキャンプラグイン

2025/6/6

Burp-Host-Cors-Scanは、Burp Suiteの被動的スキャンプラグインであり、ホストヘッダー攻撃とクロスオリジンリソースシェアリング(CORS)に関連する脆弱性を検出します。Webアプリケーションのセキュリティ診断を効率化し、ホストヘッダーインジェクションや不適切なCORS設定によるリスクを早期に発見可能です。簡単に導入でき、既存のBurp Suite環境に自然に統合される点も特徴です。

BurpAgent — Burp Suite向けLLM連携エージェント

2026/1/6

BurpAgentはBurp Suite向けのプラグインで、大規模言語モデル(GPT-4やDeepSeek等)とModel Context Protocol(MCP)を組み合わせて、Burpの解析・発見作業を自動化・高度化します。ローカルツールやデータベース、リモートAgentと連携してコンテキストを拡張し、HTTPトラフィックの解析、ペイロード生成、優先度付け、レポート草案の作成などを支援します。APIキーやモデル設定は拡張内で管理でき、非同期処理とエラーハンドリングを備えた設計です。(約300字)

bypass-all — AV回避検証キット

2025/10/10

bypass-allは、既存のオープンソース侵入用キット(UDRL-VS、process inject kit)をベースに再構築したC++製リポジトリで、プロセスインジェクションやシェルコードローダーなどの技術を収録しています。作者はYARAシグネチャに依存する検出プロファイルを除去したと説明し、動画での使用例を示しています。本リポジトリは研究・検証目的を想定しており、実運用や不正利用は厳禁です。

Google Play Protect回避ツール「Bypass-Google-Play-Protect」の解説

2025/6/26

本記事では「Bypass-Google-Play-Protect」リポジトリを紹介します。本リポジトリは、Androidのセキュリティ機能であるGoogle Play Protectを回避する目的で作成されたツール群を収めています。Google Play Protectはマルウェア検知やアプリの安全性チェックを行う一方で、開発者や研究者が意図的にこれを回避して動作検証やテストを行う場合があります。本リポジトリはそうしたニーズに応え、Play Protectの検知ロジックを回避する手法を提供しています。

BypassAV — 白ファイルパッチによるアンチウイルス回避

2025/12/17

BypassAVは「白ファイル(正当なファイル)」をパッチしてアンチウイルス(AV)の検出を回避することを目指したリポジトリです。主にシェルコードを埋め込んだ実行ファイルの生成と簡易な暗号化手法を用いる設計で、限定的な環境での動作検証例が含まれます。開発者は免責を明示しており、正当な渗透テストや研究目的での利用を推奨していますが、検出回避手法は短期間で無効化される可能性があります(300字程度)。

バイトコード・イントロスペクションによる呼び出し検証

2025/9/11

本リポジトリは、呼び出し側プログラム(caller)が呼び出される側プログラム(callee)のバイトコードを実行前に検査し、calleeのエントリポイントで特定のミドルウェアが実行されていることを検証してから CPI(Cross-Program Invocation)を行う手法を示します。本デモでは、calleeがまず「gm」と挨拶することを検証できる場合のみ呼び出しを許可する仕組みを実装・提示します。Solana等の環境で、バイトコードレベルのルールやポリシーを強制するための概念実証として有用です。

Carnom-Cracker-2025-V2 — Carnom ウォレットクラッカー(警告)

2025/10/7

Carnom-Cracker-2025-V2 は「Carnom Wallet Cracker 2025」として公開された、暗号資産ウォレットのブルートフォース(総当たり)を目的とするツールを謳うリポジトリです。本稿ではリポジトリの構成、公開情報、技術的観点からの注目点、ならびに法的・安全上のリスクを整理します。リポジトリはファイル数が極めて少なく、実行ファイルや外部ダウンロードに依存している可能性が高いため、検証・利用に際しては厳重な注意と適切な許可が必要です(300字程度)。

Carnom ウォレットクラッカー 2025(LastV)

2025/10/8

Carnom Wallet Cracker 2025(LastV)は、暗号資産ウォレットの「クラッキング」を謳うツールです。リポジトリは実体が小さく、ダウンロードへのリンクとパスワードを示すREADMEを含むのみで、倫理的ハッキングやデジタルフォレンジクスを名目としています。本稿ではリポジトリの概要、技術的観点からの解説、および法的・倫理的リスクと防御側への示唆を整理します。(約300字)

Carnom Wallet クラッカー 2025

2025/9/23

Carnom Wallet Cracker 2025 は、暗号資産ウォレットのパスワードや鍵を総当たりや辞書攻撃で復元することを目的としたツールを謳うリポジトリです。リードには「エシカルハッカーやデジタルフォレンジクス向け」との記載がある一方で、実行や配布には法的・倫理的リスクが伴います。本稿はリポジトリの概要と技術的な観点、注意点を中立的にまとめます(機能の手順や悪用につながる具体的操作は記載していません)。

CatPass:エンドツーエンド暗号化対応の安全なパスワードマネージャー

2025/7/26

CatPassは、完全にクライアントサイドでエンドツーエンド暗号化を実施する安全かつ使いやすいパスワードマネージャーです。ユーザーデータはサーバーに送信される前に暗号化され、平文のまま保存されることはありません。TypeScript、Next.js、Reactを用いたモダンな技術スタックで構築され、シンプルなUIと堅牢なセキュリティを両立しています。

CC-CHECKERV4.5:クレジットカード一括検証ツール

2025/7/14

CC-CHECKERV4.5は、PHPで開発されたコマンドラインベースのクレジットカード一括検証ツールです。StripeやBraintreeなど主要な決済ゲートウェイを対象に、カードの有効性や3Dセキュア(Vbv)認証をチェックできます。XAMPP環境下で動作し、大量のカード情報を効率的に検証することが可能です。セキュリティ検証や不正使用防止のための開発・調査用途に適したツールとして設計されています。

CCGT 文字列パッカー(Post-build string encryptor)

2026/1/18

CCGT は Windows x64 バイナリ向けの「ポストビルド」文字列保護ツールです。ビルド後の実行ファイルを解析して平文の文字列を検出・暗号化し、復号に必要なコンパクトなメタデータを専用の PE セクション (.ccgtr) に書き込みます。ランタイム側はヘッダオンリーの軽量実装で、プログラム実行時に使用前に復号して文字列を元に戻します。静的解析やバイナリからの文字列露出を低減することを目的としています(導入は Windows x64 環境が前提)。

CDRGoat — クラウド検出&対応(Cloud Detection & Response)演習フレームワーク

2025/9/18

Cloud Detection & Response GOAT(cdrgoat)は、意図的に脆弱化されたクラウド演習フレームワークです。シナリオ駆動で現実的なクラウド攻撃チェーン(設定ミス、過剰権限、ランタイムの盲点など)を再現し、検出パイプラインの検証、SOCワークフローの練習、アナリスト訓練を安全かつ再現可能に行えることを目的としています。プロダクションに影響を与えず学習・評価が可能です。

cf-ssl-check — Cloudflare向けSSL証明書チェッカー

2025/11/28

Cloudflare Workersを使ってCloudflareアカウント配下のドメインやCDNノード、源站(オリジン)に配置されたSSL/TLS証明書の状態を自動で検出・表示するツールです。証明書の有効期限、残日数、発行者、署名アルゴリズムなどの詳細をリアルタイムで確認でき、単一証明書の詳細表示やレスポンシブなUIによりデバイスを問わず利用できます。Cloudflare APIとWorkerのエッジ実行を活かして迅速にステータスを取得します。

Chainfort:Windows向けモダン多通貨対応暗号資産ウォレット

2025/7/10

ChainfortはWindows環境に特化したモダンな多通貨対応の暗号資産ウォレットです。ハードウェアおよびソフトウェアによる高度な暗号化技術でプライベートキーを保護し、フィッシング対策や多彩な機能を備えています。C#で実装され、ユーザーフレンドリーかつ安全性を追求した設計が特徴です。複数コインの管理を一元化したいユーザーに適したソリューションを提供します。

ChatGPTによるマイクロキャップ株ポートフォリオ運用実験

2025/8/2

本リポジトリは、ChatGPTを活用して実際の資金を用いたマイクロキャップ株のポートフォリオ運用を行うブログ実験を支えるNode.jsスクリプトを提供します。Ethereumメインネット上でのMEVスマートコントラクトのデプロイと管理をローカル環境で安全に実行でき、プライベートキーを用いた契約操作を通じて、AIとブロックチェーン技術の融合による新たな投資・運用手法の可能性を探求しています。

NPMサプライチェーンチェッカー(Go版/2025)

2025/9/17

Goで書かれた軽量かつ並列処理に最適化されたNPMサプライチェーン検査ツールです。ロックファイル(package-lock.json、yarn.lock 等)、Dockerfile、CI設定ファイル、ベンダリング済みディレクトリ、そしてローカル/グローバルなnpmキャッシュを並列走査し、侵害されている可能性のあるパッケージや怪しいインストールスクリプトを検出します。従来のbashスクリプトより高速でクロスプラットフォームに対応しており、開発環境やCIパイプラインに組み込みやすい設計です。

Chess_broker:Chess.comアカウントのOSINT解析ツール

2025/7/11

Chess_brokerは、Chess.comの公式APIを利用して特定ユーザーの公開情報を取得するPython製のオープンソースツールです。ユーザー名や国籍、アバター、登録日、プレミアムステータス、最終ログイン日時、ストリーミングプラットフォーム、フォロワー数など多岐にわたるデータを簡単に収集可能。オープンソースかつ軽量な設計で、OSINT(オープンソースインテリジェンス)調査やセキュリティ分析、データ収集の自動化に適しています。

Solanaチェススマートコントラクト:オンチェーンカジノゲームの実装

2025/7/4

本リポジトリは、Solanaブロックチェーン上で動作するチェスゲーム用のスマートコントラクトを提供します。2者間でSOLをエスクローに預け、ゲーム結果に応じて勝者に資金を自動配分する仕組みを実装。手数料処理や賃貸料免除、当事者限定の操作制御など、信頼性の高いP2P競技ゲームの基盤を構築しています。

sshx - 安全なウェブベースの共同ターミナル

2025/7/12

sshxはウェブ上で動作する安全な共同ターミナルアプリケーションです。単一コマンドでターミナルを共有し、無限キャンバス上でウィンドウの移動や拡大縮小、他ユーザーのカーソルのリアルタイム表示が可能。グローバルに分散したサーバーメッシュへ接続し、Argon2とAESによるエンドツーエンド暗号化を実現。自動再接続やリアルタイムの遅延推定、予測エコー機能により高速なローカル編集もサポートします。

ChromeのX-Browser-Validationヘッダー解析・生成ツール

2025/7/11

本リポジトリは、Google Chromeが最近導入したプライベートHTTPヘッダー「x-browser-validation」のリバースエンジニアリングとその生成ツールを提供します。x-browser-validationは、ブラウザの整合性検証に用いられるBase64エンコードされたハッシュであり、これまで非公開の仕様でしたが、本プロジェクトによりその仕組みの解析と擬似生成が可能となりました。セキュリティ研究者やブラウザ挙動解析に興味のある開発者に有用なツールです。

Chrysalis IoC トリアージ

2026/2/3

Chrysalis IoC Triage は、Chrysalis バックドアおよび Lotus Blossom(Billbug)キャンペーンに関連する IoC(Indicator of Compromise)をホスト上で読み取り専用に検査する PowerShell ベースのツールです。Windows 環境で動作し、システム変更を行わず、Rapid7 の公開情報に基づく IoC 情報をチェックして初動対応やフォレンジック前のトリアージを支援します。導入は軽量で、既存のセキュリティ運用やスクリプトワークフローへ組み込みやすい設計です。

cinnabar — ウェブカメラを使ったラバランプ方式エントロピーシーダー

2026/1/17

Rustで実装された「cinnabar」は、ウェブカメラの映像を利用してランダム性(エントロピー)を収集し、SHA-256でハッシュしてシードを生成する小さなツールです。物理的なノイズ(映像の微細な揺らぎや照明変動)を取り込み、暗号用途や乱数生成器の初期化に利用できる高品質なシードを作ります。シンプルな構成とRustの安全性を活かした設計で、ローカル環境でのシード生成や研究用途に向いています。

Ciphey — 自動復号・デコードツール

2025/11/5

Cipheyは、暗号化やエンコード、ハッシュの総当たり・解析を自動で試行し、鍵や使用された方式が不明な状態でも復号・デコード・クラッキングを行うツールです。自然言語処理や機械学習的手法、ヒューリスティクス(常識的推論)を組み合わせ、与えられた文字列に対して可能性の高い変換を順次実行して正解候補を導き出します。使いやすさと自動化に重点が置かれており、PythonパッケージやDocker経由での利用が可能です。

CIS Kubernetes ベンチマーク (cis-kubernetes-benchmark)

2026/1/14

CIS Kubernetes Benchmark v1.12.0 に基づくKubernetesセキュリティ監査用のシェルスクリプト集です。CIS v1.12.0 のチェックを自動化し、クラスター構成、コントロールプレーン、ワーカーノード、kubeletやコンテナランタイム設定などを検査します。出力のフィルタリングや三層チェック機構を備え、シンプルに実行できる点が特徴です(ライセンス: MIT)。

Claim-Free-NFT:無料NFT配布管理システム

2025/6/3

Claim-Free-NFTは、無料NFTの配布を安全かつ効率的に管理するためのリポジトリです。ユーザーがNFTを確実に受け取れるように設計されており、ブロックチェーン技術を活用して配布過程の透明性とセキュリティを確保します。NFTの無料配布における重複請求や不正利用を防ぎつつ、スムーズなユーザー体験を実現する点が特徴です。

Clash - 2025最新科学上网机场推荐とノウハウ集

2025/6/18

Clashリポジトリは、2025年最新版の安定したVPN(科学上网)サーバーの推薦、サーバー評価、利用方法の解説、そしてClashノードの共有を中心に構成された情報集です。利用者が快適かつ安全にインターネットを利用できるよう、最新のサーバー情報と実践的なチュートリアルを継続的に更新しています。

ClashMeta-Script:ブラウザで完結するプロキシリンクからClash.Metaプロファイルへの変換ツール

2025/8/16

ClashMeta-Scriptは、VLESSやTrojan、Shadowsocksなど主要なプロキシプロトコルのリンクを、Clash.Metaクライアントで利用可能なYAML設定ファイルにブラウザ内で安全かつ高速に変換するオンラインツールです。ユーザーのプライバシーを保護しつつ、多様な出力オプションと自動命名機能を備え、プロキシ設定の管理を大幅に効率化します。

Claude Code における任意ファイル読み取りの実証(claude_code_arb_file_read)

2026/1/21

Claude Code(Anthropicが提供するコーディングエージェント)で発見された「任意ファイル読み取り」の脆弱性に関する簡潔な解説リポジトリです。報告者は偶然この挙動を見つけ、責任ある開示を行ったがベンダー側では修正されない旨が記載されています。本リポジトリは概念実証(PoC)イメージと簡単な説明のみで、攻撃手順の詳細は含まれていません。安全対策や検出の重要性を示す教材として有用です。(約300字)

ClickFix Wiki:Windowsシステムユーティリティとセキュリティ研究の総合カタログ

2025/8/1

ClickFix Wikiは、Windowsシステムのユーティリティ、コマンド、技術を体系的にまとめたドキュメントです。システム管理やセキュリティ研究に役立つ情報を集約し、攻撃手法や防御策の理解を深めるための参考資料として機能します。セキュリティ研究者やIT管理者にとって貴重なリソースとなるプロジェクトです。

Cloudflare WorkersとPagesで構築するVPNサービス

2025/8/11

本リポジトリ「cloudflare-workers-pages-vpn」は、Cloudflare WorkersとPagesを活用してVPNサービスを構築するためのサンプルコードと設定を提供しています。ユーザーは自身のドメインやCloudflare Pagesを利用してVPN機能を実装でき、サブスクリプション管理もサポート。軽量かつクラウドネイティブなVPN構築を目指す開発者に適したリポジトリです。

Call of Duty Warzoneチートツール:Aimbot・ESP・Wallhack搭載の総合支援ツール

2025/8/30

本リポジトリは「Call of Duty: Warzone」向けのチートツールを提供しています。高度なAimbot機能により照準精度を向上させ、ESP(敵の位置表示)やWallhack(壁越し視認)によって戦場での状況認識を強化します。さらに全スキン解除機能やレーダーも備え、プレイヤーの戦略的優位性を高めることが可能です。安全かつ効率的な設計により、快適なゲーム体験を支援します。

CodeScanner — マルチツール+AIによる静的解析スキャナ

2026/1/6

CodeScannerは、BanditやSemgrep、ShellCheckなど業界標準の17種類の静的解析ツールを統合し、さらにGoogle GeminiによるAIコード解析を組み合わせたマルチツール型のセキュリティ脆弱性スキャナです。複数言語を対象にローカルツールの実行・結果収集・ノーマライズを行い、AIによる追加分析で誤検知の低減や高度な脆弱性検出を目指します(300字程度)。

CodeStalker — ターミナルで遊ぶサイバー調査ゲーム

2025/12/8

ターミナル上で動作するPHP製のサイバー調査風CLIゲーム「CodeStalker」。ネットワークスキャンや解析を模したインタラクティブな操作を通じて、ハッカー風の雰囲気を楽しめるエンタメ向けツールです。ゲーム性を重視した軽量な実装で、単一のPHPスクリプトとドキュメントから構成されており、ローカル環境のPHP(CLI)で手軽に起動して遊べます。実運用の攻撃ツールではなく学習/模擬体験用途を想定しています。

長文コンテキストLLMにおける認知ハイジャック(Cognitive Hijacking)

2025/10/11

超長コンテキストを持つ大規模言語モデル(LLM)に対する新たな攻撃ベクトルを扱う研究リポジトリ。高校生の独立研究者が報告した「内部状態の偽造」を介したプロンプト注入手法を中心に、認知過負荷(Cognitive Overload)に起因するモデルの脆弱性、実験的評価、および検出・緩和の方向性を提示する。攻撃手法の詳細な実装手順は含まず、リスク評価と防御観点を重視している点が特色。

Compliance Compass — コンプライアンス対応マッピングツール

2025/12/29

ComplianceCompassは、アプリケーションセキュリティ要件をフレームワーク間で可視化・横断マッピングするオープンソースツールです。OWASP Proactive Controls、ISO27001:2013、NIST SSDFといった代表的なセキュリティフレームワークを比較し、どのコントロールがどの要件に対応するかを一目で確認できます。静的なデータファイルを基にした軽量なフロントエンド実装で、導入や拡張が容易です(約300字)。

confirm-pamによる生体認証確認CLIツールの解説

2025/7/4

confirm-pamは、macOSのTouch IDなどを活用した生体認証確認をコマンドライン上で実現するツールです。git commit時の--no-verifyオプションによる自動化の回避など、セキュリティ強化を目的とし、認証プロンプトのカスタムメッセージ表示や簡潔な終了コード設計を特徴とします。Rustで実装された軽量CLIは、開発ワークフローの安全性向上に寄与します。

Context Confidence Rating(CCR)— 文脈認識型信頼度スコア

2026/1/1

Context Confidence Rating (CCR) は、セキュリティ検出結果に対して「その脆弱性が実際に自分のコードベースで利用可能か」を考慮した文脈依存の信頼度スコアを算出する軽量なPythonライブラリです。SAST/DASTや手動の所見から得たファインディングを入力として取り、エビデンスの強さ、コード到達可能性、脆弱性分類など複数の要素を組み合わせて優先度付けを支援します。PyPI配布・MITライセンスで、Python 3.8+ を想定したベータ段階のプロジェクトです。

Continue と Snyk MCP のハンズオンガイド

2025/11/17

Continue(オープンソースのAIコーディングアシスタント)と Snyk の MCP サーバーを組み合わせ、開発ワークフロー内でセキュリティスキャンとパッチ適用を学ぶための「ワークショップ・イン・ア・ボックス」です。リポジトリは軽量で、Continue のワークフロー定義(.continue)と詳細な README を通じて、Snyk MCP サーバーへの接続、スキャン実行、結果の解釈、パッチ生成までの流れをハンズオン形式で説明します(Snyk のアカウントやローカル環境の前提設定が必要)。

Cookie-Grabber-Creator:クッキー・トークン窃取ツール生成リポジトリの解析

2025/10/23

このリポジトリは「Cookie-Grabber-Creator」というツール群で、ブラウザのクッキーや認証トークン、パスワード、閲覧履歴、メール情報、IPアドレス、Windowsプロダクトキー、Robloxログイン情報など多数の機密情報を収集する“grabber”を生成することを目的としています。リポジトリ自体は生成器とセットアップスクリプトを提供しており、実行形式に変換して配布することを想定した構成です。本記事では機能の要約、技術的な観点、セキュリティ上の懸念点と防御策を整理します(研究・防御目的以外での使用は違法・非倫理的です)。

CopyMyWrite — DDMAとCopy-On-Writeを悪用したプロセス間コード実行のPoC

2026/1/3

本リポジトリは、DDMA(Direct Device Memory Access)とCopy-On-Write(COW)のメモリセマンティクスを組み合わせ、別プロセスへコードを注入・実行させる概念実証(PoC)を提供します。IOMMUやDMA制御の緩い環境で動作する手法を示し、脆弱性報奨金(バウンティ)向けの調査や防御評価に役立つリサーチ成果を含みます(実装はC++/Windows向けのサンプル実験コード)。

CPS-Limiter — Minecraft PvPサーバー向けCPS(クリック/秒)制限プラグイン

2025/11/6

Minecraft 1.7.10向けの軽量なCPS(Clicks Per Second)リミッターです。PlayerInteractEventベースのシンプルな検出に加え、ProtocolLibを使ったパケットベースのより高精度な検出をオプションで備えます。ロールリングウィンドウ(一定時間内のクリック数を集計)を採用し、設定可能な閾値で過度なクリックを「キャップ」することで正当なPvP挙動に悪影響を与えずにチート寄りの高速連打を抑制します。設定やしきい値の調整が可能で、Spigot 1.7.10環境で動作するよう設計されています。

Creal-Stealer — Discordトークンやウォレットを狙う情報窃取ツールの概要

2025/10/29

Creal-StealerはDiscordトークン、ブラウザのパスワード/クッキー、ファイル、暗号通貨ウォレット(MetaMask/Exodusなど)を収集することを目的としたPython製の情報窃取ツールです。ビルダーやバッチスクリプトを同梱し、実行ファイル化・持続化・Discord注入といった機能が実装されています。研究や防御のための解析は可能ですが、不正利用は厳禁です。(約300字)

認証情報セーフボックス (Credential‑Safe‑Box)

2025/10/2

Credential‑Safe‑Boxは、シンプルかつセキュリティ重視のシェルベースパスワードマネージャです。ユーザー認証情報の生成、保存、検索・取得を目的とし、軽量な構成でローカル環境やサーバー上での利用を想定しています。実装は主にShellスクリプトで行われ、外部依存を抑えつつ、ファイル権限や暗号化ツールとの組み合わせで機密性を確保する設計が期待されます。初心者から上級者まで手早く使える運用性が特徴です(約300字)。

CrossFire-Cheat-X:クロスファイア向け高性能チートツール

2025/8/6

CrossFire-Cheat-Xは、人気FPSゲーム「CrossFire」向けに開発された多機能チートツールです。エイムボットやウォールハック、ESP、トリガーボット、リコイル制御、スピードハックなど、ゲームプレイを大幅に有利にする機能を多数搭載。2025年版として最適化されており、最新のゲーム環境に対応。競技性を損なうため倫理的には問題がありますが、技術的に高度な実装例として注目されています。

Ethereumブロックチェーン上の不動産マーケットプレイス

2025/7/23

本リポジトリは、不動産をERC721準拠のNFTとして表現し、ZK-SNARKsを活用して所有権の安全な検証を可能にする分散型プラットフォームを提供します。Solidityでスマートコントラクトを実装し、ZoKratesによるゼロ知識証明でプライバシーを保護。さらにOpenSeaとの統合により、NFT化された不動産を実際のマーケットプレイスで取引可能です。不動産のデジタル資産化とプライバシー保護を両立する先進技術の実装例として注目されています。

Carnom Wallet Cracker 25 - クリプトウォレットクラッカー

2025/8/22

Carnom Wallet Cracker 25は、クリプトウォレットのパスワードをブルートフォース攻撃で解析し、アクセスを回復するための強力なツールです。セキュリティ研究者やデジタルフォレンジクスの専門家を対象に設計されており、忘れたパスワードや紛失した鍵の回復に役立ちます。効率的かつ実用的な機能を備え、暗号資産の復旧を支援します。

CryptoLynx — 暫定的な暗号関連ツールのスケルトン

2025/12/14

CryptoLynx はリポジトリ名と短いREADMEのみが存在する、暗号(Crypto)関連プロジェクトのスケルトン的リポジトリです。現状は最小構成で具体的な実装や言語指定、ライセンス、使用例が含まれておらず、将来的なツール開発や研究の出発点として整備が必要です。本記事では現状の構成と想定される技術的観点、改善点を整理します(約300字)。

CryptX:シンプルなC++ベースの暗号化プログラム

2025/8/1

CryptXはC++で開発されたシンプルなテキスト暗号化プログラムです。現在はユーザーが入力したテキストに対して、XOR暗号とシーザー暗号の2種類の基本的な暗号化メソッドを提供しています。学習や簡易的な暗号化用途に適しており、暗号化アルゴリズムの理解や拡張のベースとして活用可能です。

Crystal-Loaders:Cobalt Strike用Crystal Palace PICローダー集

2025/7/26

Crystal-Loadersは、Cobalt Strikeと連携して使用するために設計されたCrystal Palace PICローダーの小規模コレクションです。高度な攻撃ツールであるCobalt Strikeに対し、より隠密性の高いペイロード実行環境を提供し、Tradecraft Gardenのコンセプトに基づいた最新のペイロード技術を活用します。セットアップもシンプルで、既存環境に容易に統合可能です。

ctail - 証明書透明性ログのリアルタイム監視とホスト名抽出ツール

2025/6/21

ctailは、Certificate Transparency (CT)ログをリアルタイムで追跡し、証明書に含まれるホスト名を抽出するGo製の軽量ツールです。セキュリティ研究者や運用者が新規発行証明書を即座に把握し、不正な証明書発行やドメインの監視に役立てられます。シンプルな設計ながらも効率的にCTログを処理し、多様な用途に応用可能です。

CTF-Town-V.2:ブラウザベースのCTFチャレンジプラットフォーム

2025/8/23

CTF-Town-V.2は、ブラウザ上で動作するHTMLベースのセキュリティチャレンジプラットフォームです。複数のチャレンジファイルを通じて、ユーザーはWebセキュリティの基礎から応用までを実践的に学べます。軽量かつシンプルな設計で、CTF初心者から中級者に適したトレーニング環境を提供します。

Cursorセキュリティルール:AI開発環境の安全性強化ツール

2025/6/12

本リポジトリ「cursor-security-rules」は、Cursor環境における開発ワークフローとAIエージェント利用のセキュリティ向上を目的としたルールセットを提供します。安全なコーディングの強制や機密操作の制御を通じて、AI支援開発に伴うリスクを軽減することが可能です。開発者が安心してAIを活用できる環境作りに寄与します。

CustomC2ChannelTemplate — Cobalt Strike向けカスタムC2チャンネルテンプレート

2025/11/22

Cobalt Strike用のカスタムC2チャネルを開発するためのPoC/テンプレート。リフレクティブローダーで適用されるIATフックを用い、公式のExternalC2が抱えるステージングやアーキテクチャ依存の問題を回避することを目的としています。hook実装(C)とブローカー(Python)が含まれ、カスタム通信経路の試作に適した出発点を提供します。(約300字)

CVE-2025-2304 — Camaleon CMS 権限昇格エクスプロイト

2026/2/1

本リポジトリは、Camaleon CMSに報告されたCVE-2025-2304(権限昇格)脆弱性を自動化して検証・再現するためのPythonスクリプトを収録しています。対象バージョンでの検証結果を踏まえ、脆弱性のトリアージや対策検討、検知ルール作成の参考になる一式が含まれており、セキュリティ研究者や運用者が影響範囲を把握するための手がかりを提供します(実運用での悪用は禁止)。公開されている脆弱性情報への参照リンクも記載されています。

FortiWebの脆弱性CVE-2025-25257エクスプロイトツール

2025/7/11

本リポジトリは、FortiWeb製品に存在する脆弱性CVE-2025-25257を悪用するためのエクスプロイトコードを提供しています。主にPythonで実装されており、脆弱性の詳細な検証や実際の攻撃を再現可能です。セキュリティ研究者やペネトレーションテスター向けに設計されており、脆弱性の理解と対策に役立つ情報を含んでいます。

CVE-2025-32433 PoC:Erlang/OTP SSHの認証不要リモートコード実行脆弱性検証ツール

2025/8/13

本リポジトリは、Erlang/OTPのSSHサーバーに存在する重大な認証不要リモートコード実行(RCE)脆弱性CVE-2025-32433のProof-of-Concept(PoC)を提供しています。教育やセキュリティ研究、CTFチャレンジ向けに設計されており、脆弱なDocker環境と対話的なPythonエクスプロイトスクリプトを含むことで、実際の脆弱性動作を検証可能です。

CVE-2025-33073 NTLMリフレクションSMB脆弱性のPoCエクスプロイト

2025/6/13

本リポジトリは、WindowsのSMBプロトコルに存在するNTLMリフレクション脆弱性(CVE-2025-33073)を検証するためのProof of Concept(PoC)エクスプロイトコードをPythonで提供しています。攻撃者がSMB通信のNTLM認証を悪用し、リフレクション攻撃を実行する手法を示しており、脆弱性の理解や対策立案に役立ちます。

CVE-2025-55182 - Godzilla メモリシェル

2025/12/10

CVE-2025-55182 に関連する PoC リポジトリ。Python の単一ファイル実装で、HTTP プロキシ経由の送信や UTF-16 / Unicode エンコードを切り替えられるオプションを備え、'Godzilla Key' による認証(キー指定)とターゲット URL 指定で動作します。ファイル数は少なく、調査や検証を目的とした最低限の実装が置かれています。使用・配布には法的・倫理的配慮が必要です(説明用途のみ)。

CVE-2025-55182(React2Shell)Next.js PoC リポジトリの解説

2025/12/5

このリポジトリは「CVE-2025-55182(通称 React2Shell)」と呼ばれる、React Server Components(RSC)と Next.js に影響する深刻なリモートコード実行(RCE)脆弱性の動作確認用PoCを商用形式で提供していることを示します。公開情報の整理、影響範囲、技術的な特徴、緩和策や運用上の注意点を踏まえ、悪用を助長しない形で安全かつ実践的に解説します(※PoCの具体的手順や攻撃シーケンスは含めません)。

CVE-2025-55182 Proof of Concept の解説

2025/12/4

react-server-dom-webpack@19.0.0 に存在する「CVE-2025-55182」を実証するPoCリポジトリの解説。認証前のプロトタイプ汚染を起点に、サーバーサイドのReactコンポーネント処理で任意コード実行(RCE)を誘発する問題を再現するスクリプト群(検出用シェル、Pythonによる検証スクリプト等)を収録。セキュリティ研究・検証目的でまとめられており、影響範囲の確認や防御策の検討に役立つが、本番環境での実行は避け、修正済みバージョンへの更新を推奨する(約300字)。

CVE-2025-55182 エクスプロイトGUIとPoC

2025/12/4

本リポジトリは「CVE-2025-55182」および「CVE-2025-66478」を対象とした検証用GUIツール兼PoCを提供します。Go言語で実装されたデスクトップGUI(Fyneを使用)や脆弱性検証のための靶場構成ファイル、Docker関連ディレクトリを含み、ローカル検証や内部セキュリティ評価向けに設計されています。READMEには注意事項(未承認の侵入テスト禁止)やビルドに関する記載があり、実運用環境への悪用を抑止する意図が示されています。

CVE-2025-61884 / 61882 — Oracle Configuratorの認証不要リモート脆弱性

2025/10/19

Oracle Configurator(12.2.3 から 12.2.14)に対する認証不要のHTTP経由リモート脆弱性(CVE-2025-61884 / CVE-2025-61882)に関する公開リポジトリ。影響範囲、検出・緩和の観点、リポジトリ構成と注意点をまとめる。緊急でのアクセス制限およびベンダーのパッチ適用が推奨される。

CVE-2025-68613(n8n RCE)検出ルール

2025/12/22

n8n のワークフロー式評価に関する重大なリモートコード実行(RCE)脆弱性「CVE-2025-68613」を検知するためのリポジトリです。YAML 形式の検出ルールを中心に、ログや HTTP リクエスト内の不審な式評価パターン、ワークフロー経由の異常な入力をトリガーとして検出することを目的としています。脆弱な n8n バージョンを運用する環境での早期警戒とインシデント対応に役立ちます。(概略説明)

CvnH - Burp Suite向け高度カスタマイズ可能なルール駆動型Fuzzフレームワーク

2025/7/4

CvnHは、Burp Suite用に設計された強力かつ柔軟なルールベースの半自動セキュリティテストプラグインです。HTTPパラメータやヘッダーに対する詳細なFuzzルールを設定でき、脆弱性発見を効率化します。パラメータの置換・追加モード切替やペイロードのURLエンコード処理、重複検知の高度な制御など、攻撃パターンを細かく調整可能。セキュリティ研究者やペネトレーションテスターによるWebアプリの脆弱性検査を強力に支援します。

CyberHawk(サイバーホーク)

2025/12/14

CyberHawkはGitHub上に公開されている小規模なセキュリティ関連リポジトリです。現状READMEに簡潔なプロジェクト名のみが記載されており、実体はほぼ示されていません。公開情報からはツール名「CyberHawk(CHK)」のみ確認でき、ソースや言語、使用例、ライセンスなどのメタ情報は未記載です。本稿では公開されている最小限の情報を整理し、想定される用途、改善点、導入時の注意点などを技術的観点から解説します(約300字)。

Cyberlivre — 無料のサイバーセキュリティ総合講座

2025/9/16

ポルトガル語で提供される無料のサイバーセキュリティ学習リポジトリ。コースバナーや教材アセットを含み、初心者から実務者を目指す学習者向けに体系的なコンテンツを配布することを目的としています。GitHub上でフォークやコントリビュートが可能で、オープンな教育リソースとして活用できます。(約300字)

サイバーセキュリティ面接問題集(boilerplate)

2025/9/12

本リポジトリは、インターネット上で収集したサイバーセキュリティの面接問題と解答をまとめたボイラープレート集です。Web安全やモバイル(Android)安全を中心に、Javaや内網(社内ネットワーク)などのトピックも順次追加予定。自動スクレイピングで集められたコンテンツを元にしており、コミュニティ参加(PR)で品質向上を図っています。大規模言語モデルが生成した回答も含まれるため、参考にする際は注意が必要です。(300字程度)

CyberWebsite — サイバーセキュリティ教育サイト

2025/10/13

CyberWebsiteは、学生や若いインターネット利用者を主な対象にしたサイバーセキュリティ啓発用の静的ウェブサイトのコンテンツ一式を収めたリポジトリです。学習モジュール、フェイクニュースやプライバシーに関する解説ページ、インタラクティブなクイズ案、説明用の短い動画などが含まれており、ブラウザで手軽に閲覧できる教材として構成されています。学習目的のデモサイトや授業資料、ワークショップでの利用に向いています(約300字)。

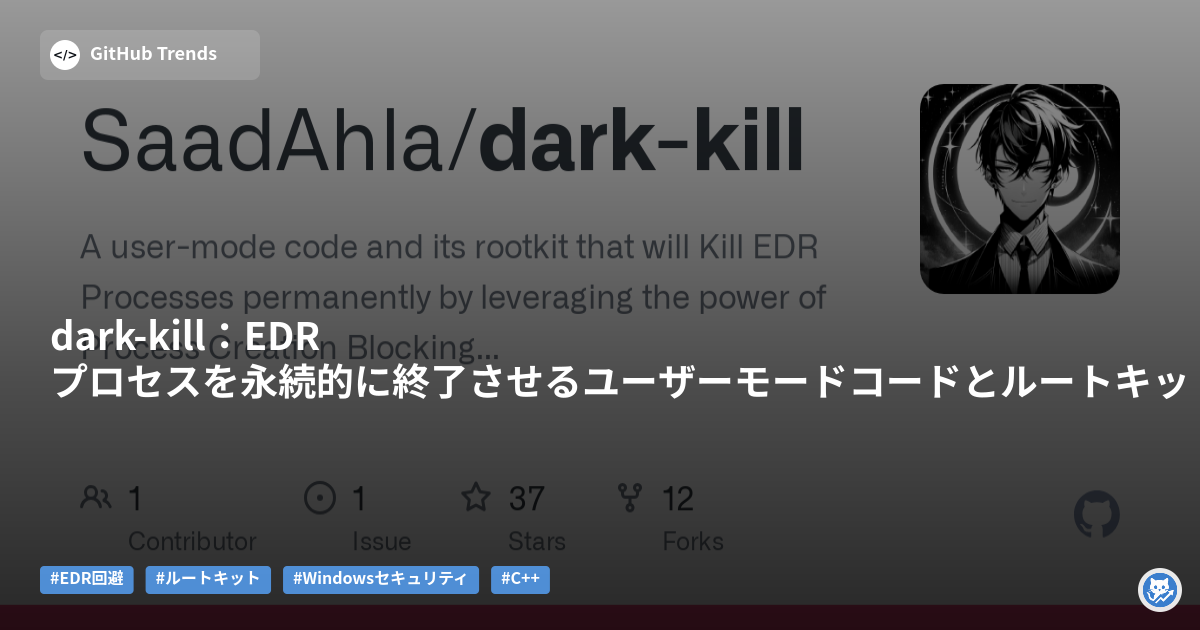

dark-kill:EDRプロセスを永続的に終了させるユーザーモードコードとルートキット

2025/6/10

dark-killは、プロセス作成ブロッキングカーネルコールバックルーチンの登録とZwTerminateProcess関数を活用し、EDR(Endpoint Detection and Response)プロセスを恒久的に終了させることを目的としたユーザーモードコードとそのルートキットです。C++で実装されており、セキュリティ対策の回避を目指す高度な技術が盛り込まれています。

data-leaking-relatory のダッシュボード(日本語解説)

2025/12/17

data-leaking-relatory は、HTML(Tailwind CSS と Chart.js)で作られたシングルページのダッシュボード・プロトタイプです。サイバーインテリジェンスやデータ可視化のデモ、教育用プレゼン、ポートフォリオやSaaSの概念実証(PoC)向けに設計されており、表示されるデータはすべてシミュレーションです。軽量な静的構成のため手早くホスティングやカスタマイズが可能です。(300字程度)

DCOMRunAsによるDCOM DLLハイジャックを活用したラテラルムーブメント手法

2025/6/27

DCOMRunAsは、Windowsの分散コンポーネントオブジェクトモデル(DCOM)におけるDLLハイジャックの脆弱性を利用し、ラテラルムーブメント(ネットワーク内部での横展開)を実現する攻撃手法を実装したツールです。C言語で開発され、特にセキュリティリサーチやペネトレーションテストの分野で注目されています。DLLのロードパスを悪用し、権限昇格や認証情報の横取りを可能にするため、Windows環境の脆弱性を理解する上で有用です。

Decentral-ID:分散型ID管理システム

2025/8/18

Decentral-IDは、ブロックチェーン技術を活用した分散型ID管理システムのプロジェクトです。ユーザーのアイデンティティ情報を中央集権的なサーバーに依存せず、安全かつ透明性の高い形で管理し、スマートコントラクトを用いて認証やアクセス制御を実現します。JavaScriptをメイン言語に、クライアントアプリケーションとスマートコントラクトの連携を通じて、ユーザー自身がIDを管理できる仕組みの構築を目指しています。

ホームレス・難民向け分散型デジタルID「IDConnect」

2025/8/15

「IDConnect」は、ホームレスや難民など社会的に脆弱な人々が安全かつプライバシーを保護しながらサービスにアクセスできるよう設計された分散型デジタルアイデンティティウォレットです。Java 21およびSpring Boot 3.5を基盤に、OAuth2によるセキュアなログイン機能を備え、個人情報を過剰に公開することなく本人確認を可能にします。社会的課題解決に向けた先進的な技術アプローチを示すプロジェクトです。

deep-tool — 暗号解析とブロックチェーン調査ツール集

2025/9/28

Crypto Deep Tools は、ビットコインのブロックチェーンや暗号(特に ECDSA/secp256k)に関する詳細な解析を目的としたスクリプト群と Jupyter Notebook のコレクションです。ブロックチェーン解析、ECDSA 脆弱性検証、アドレス残高チェック、脆弱な OpenSSL の検証などを含み、研究・教育・脆弱性評価向けのワークフローを提供します(約300字)。

Destroylist: フィッシング&詐欺ドメインブラックリスト

2025/7/17

Destroylistは、フィッシングや詐欺に利用されるドメインをリアルタイムで収集・更新するブラックリストです。PhishDestroyシステムによって自動的に最新化され、セキュリティ対策システムへの統合が可能な信頼性の高い脅威インテリジェンスソースを提供します。Pythonで実装されており、オープンソースとして活発にメンテナンスされています。

DevXEthereum:Ethereumハニーポットコントラクトによる攻撃検知と研究

2025/8/3

DevXEthereumは、Ethereumのスマートコントラクト上で動作するハニーポット(攻撃者を誘引し捕捉する罠)を生成・管理するリポジトリです。複数種類のハニーポットを提供し、攻撃パターンの検知やリアルタイム監視機能を備えています。これにより、スマートコントラクトのセキュリティ研究や攻撃手法の解析に役立ちます。Solidityで実装され、Hardhatを用いた開発環境も整備されています。

DIAC NET CHAIN V7.2 ソースコード解説

2026/1/26

本リポジトリは「DIAC NET CHAIN (DNC)」のクライアント実装(バージョン7.2)を収めたソース/資料群です。学術論文「DIAC NET CHAIN (DNC): A Fully Decentralized Transaction Network Based on Distributed Consensus and Fragmented Verification」をほぼ完全に実装するとされ、分散合意や断片化検証(DNN Fragments)などの先進的な設計を反映しています。READMEや仕様書、チェンジログ、修正パッチ(RAR)等が含まれており、論文に基づくプロトコル実装の研究・検証用リポジトリです(実行前にソースとバイナリの精査が必要)。

iOSの通話録音通知サウンドを無効化する(Booksエクスプロイト)

2025/12/11

このリポジトリは、iOS上で通話録音の開始/停止を通知する「Start/Stop Disclosure」音を、脱獄なしに置き換えまたは無効化するためのツールを提供します。Apple Booksアプリに対するファイル上書き(bl_sbx)エクスプロイトを利用し、特定のiOSバージョンで動作するよう設計されています。WindowsとmacOSの環境向けにスクリプトが用意され、置き換える音声ファイルやデータベースのテンプレートを含む構成です(研究用途向け)。

DiscordRAT 2.0 — Discordを利用するリモート管理ツール(解析)

2025/10/25

Discord-RAT-2.0はC#で実装されたリモート管理ツール(RAT)で、Discordをコマンド&コントロール(C2)チャネルとして利用する設計が特徴です。トークン窃取やウェブカメラ取得、ルートキットとの統合、ビルダー機能など多数のポストエクスプロイトモジュールを備え、出力ファイルが非常に小さい点も注目されます。本稿では構成・技術的特徴・防御策に焦点を当てて非実践的に解説します(教育・分析目的)。

Discord Token Grabber — Discordトークン窃取ツール(C++)

2025/10/23

Discordや主要ブラウザ上に保存されたトークンを検出して外部のDiscord Webhookへ送信することを目的に作られたC++製のツール。実行ファイル化による高速化と小型化をうたっており、Windows上のDiscord派生クライアントやChromium系ブラウザのプロファイルを探索してトークンと思しき文字列を抽出します。教育目的での利用を強調する一方で、実用的には不正アクセスや情報窃取に悪用されるリスクがあるため、解析や防御研究以外での使用は法的・倫理的に問題になります。(約300字)

DiscordRAT — Discord経由のリモート管理ツール(Python製)

2025/10/27

DiscordRATはPython3で実装されたDiscordをコントロールチャンネルに用いるリモート管理ツール(RAT)です。20以上のポストエクスプロイトモジュールを搭載し、Discordボットを介して遠隔からのコマンド実行や情報収集を行う設計になっています。教育目的での利用を前提とし、誤用や不正利用は法的・倫理的問題を引き起こすため注意が必要です。

Diskjacker:Runtime Hyper-Vハイジャックの革新的手法

2025/8/13

Diskjackerは、AMD CPUの仮想化機能を活用し、実行時にHyper-VのVM Exitハンドラをハイジャックすることを目的としたPoC(概念実証)プロジェクトです。DDMA(Direct Device Memory Access)技術を利用し、Hyper-Vのセキュリティメカニズムを回避、制御権を奪取する高度な攻撃手法を示しています。本リポジトリはC++で実装されており、仮想化環境における新たな脆弱性研究とセキュリティ対策に貴重な示唆を与えます。

DisUniverse:高速かつ自動化されたDiscordアカウント&トークン生成ツール

2025/7/1

DisUniverseは、最大1秒間に1000個ものアンロック済みDiscordトークンを自動生成する高速なアカウント&トークン作成ツールです。プライベートGmail APIを利用してメール認証を自動で行うオプションも備えており、生成されるトークンはすべてアンロック済み。Discord利用の自動化やセキュリティ検証に役立つ強力なユーティリティとして注目されています。

DMAUnblocker — EAC向けDMAブロック解除ツール

2025/11/27

DMAUnblockerは、Easy Anti-Cheat(EAC)環境下で「ブロックされたファームウェア」を解除することを目的とした小規模なリポジトリです。公開されている情報では「WORKING AND UNDETECTED」と表記されており、検出回避を意図したツールであることが伺えます。本稿ではリポジトリの概要、技術的な着眼点、リスクや倫理的・法的問題について、高レベルで解説します(技術的詳細や実行手順は含めません)。

dns.malw.link:IPブロックを回避するDNSサーバーとSNIプロキシの統合ソリューション

2025/6/28

dns.malw.linkは、ウェブサイトのIPブロックを回避するためのDNSサーバーとSNI(Server Name Indication)プロキシを組み合わせたオープンソースプロジェクトです。特定の地域やネットワークでアクセス制限されたサイトに対し、ユーザーが制限を突破して安全にアクセスできる手段を提供します。軽量かつシンプルな設計で、ネットワークセキュリティや検閲回避に関心のある技術者に有用なツールです。

do-the-recon:バグバウンティとレッドチーム向け高速自動リコンツール

2025/6/29

「do-the-recon」はバグバウンティハンターやレッドチーマー向けに設計された、自動化かつ高速でモジュール式のリコン(情報収集)ツールです。Pythonで実装されており、様々なリコン作業を効率化し、脆弱性発見の前段階となる情報収集を迅速に行うことが可能です。拡張性の高いモジュール構成により、ユーザーは自身のニーズに合わせたカスタマイズも容易です。

domain-mcp:ドメイン調査のためのMCPサーバー

2025/6/28

domain-mcpは、WHOIS情報、DNS情報、SSL証明書、有効期限切れドメインの調査を行うためのMCPサーバーです。APIキー不要で手軽にドメイン関連情報を取得可能であり、Pythonで実装されています。セキュリティやドメインリサーチを効率化したい開発者や研究者に役立つ軽量ツールです。

DonPwner — ドメインコントローラ解析&資格情報分析ツール

2025/11/2

DonPwnerは、DonPAPIデータベースを活用してドメインコントローラ(Domain Controller)周辺の攻撃技法や資格情報関連の解析を行うPython製ツールです。DonPAPIの脆弱性・設定情報を参照することで、攻撃シナリオのシミュレーションや資格情報の追跡、解析結果の出力を支援します。研究者や赤チーム、守備側のセキュリティ評価で利用される想定のツールで、Python 3.8以上を要件とし、非商用ライセンスが明示されています。

DoomScope:自動化Webセキュリティ/リコンフレームワーク

2025/12/21

DoomScopeは、手作業で何日もかかるリコンおよび脆弱性スキャン工程を、依存関係を意識した単一の自動化パイプラインに統合するフレームワークです。複数ツールの独立実行を排して、各段階が検証済みの出力を受け渡す設計により、冗長な作業を抑え再現性の高い解析を実現します。Pythonで実装され、モジュール化されたワークフローによる拡張性と運用の効率化に注力しています。(約300字)

Droid LLM Hunter — Android向けLLM統合脆弱性スキャナ

2026/1/1

Droid LLM Hunterは、静的解析(SAST)と大規模言語モデル(LLM)の文脈理解を組み合わせ、Androidアプリの脆弱性を高精度に検出するためのツールです。Smali/Javaのハイブリッド逆コンパイルやコールグラフを用いたコンテキスト解析、リスクフィルタリングにより誤検知を減らし、詳細な説明・対策案を自動生成します。CI連携やローカルLLM運用を想定した拡張性と安全性にも配慮しています。

EDR-Freeze — EDRを「凍結」させる実験ツールの解説

2025/9/21

EDR-Freezeは、WindowsのWerFaultSecureに存在するソフトウェア脆弱性を利用して、EDR(Endpoint Detection and Response)やアンチマルウェアのプロセスをドライバ導入なしで停止・「昏睡」状態にする試験的なツールです。ユーザーモードで動作し、最新のWindows(当時はWindows 11 24H2)でも動作確認が行われています。本記事ではリポジトリの目的、構成、技術的な意義や防御上の示唆を非実践的・非具体的手順で解説します(悪用防止の観点から具体的な攻撃手順やコード解説は省略します)。

Eidolon — AIエージェントで解析するネットワークスキャナ

2026/2/3

Eidolonは、nmapによるネットワークスキャン結果をNeo4jのグラフデータベースに格納し、自然言語での照会や操作を可能にするオープンソースのネットワークスキャナです。LLMベースのエージェントが解析・計画を生成し、承認されたアクションを実行して操作履歴を監査ログとして残します。Docker化や環境変数による設定も想定され、セキュリティ運用の自動化と可視化を目指します(約300字)。

Encodify — ペルシャ語単語へ変換して可読性を保つメッセージ難読化ツール

2025/12/30

Encodifyは、テキストやリンク、設定を“数字やBase64ではない”形で可読に見えるペルシャ語の単語列へ変換し、復元可能にするクライアントサイドのWebツールです。任意のキーで変換パターンを変えられるため、監視やメッセージ制限下での送信において視認的に目立たず、かつ受け取った側で復号(復元)できることを目指しています。

EFV — Encrypted File Vault(暗号化ファイルボールト)

2025/12/1

EFV(Encrypted File Vault)は、AES Crypt 形式のファイルを管理することを目的としたプレリリースの分割ボールトマネージャです。Rustで実装され、データ本体とメタ情報を分離する「スプリットボールト」設計(SQLCipher を利用した暗号化データベース+別置のインデックス)を採用。zeroize や secure-gate といった安全化ライブラリを多用し、レガシー資産の「平文ゼロ」アップグレードを目指しています。現状はアルファ段階で実運用には未対応です。

EncryptHealthオープンソースプロジェクトの概要と技術解説

2025/9/1

EncryptHealthは、医療情報のセキュリティとプライバシー保護に特化したオープンソースプロジェクトです。本リポジトリでは、EncryptHealthエコシステムにおける安定版デモや公開マイルストーン、再現可能な状態の記録を管理しています。医療データの暗号化や安全なログイン機構を提供し、メンタルヘルス領域におけるデジタルウェルネスの実現を目指しています。

EnigmaCracker — 暗号資産ウォレット総当たり解析ツール

2025/10/25

EnigmaCrackerは、暗号資産ウォレットの総当たり(ブルートフォース)解析を目的としたPython製ツール群です。DockerコンテナやCLIベースの実行、辞書攻撃や並列処理を想定した設計が見られ、ウォレット復旧やセキュリティ研究を目的とする利用が明記されています。利用時の法的・倫理的制約や安全対策が重要となります(約300字)。

ESET-KeyGen:ESETアンチウイルスのトライアルキー生成ツール

2025/7/1

ESET-KeyGenは、ESETアンチウイルス製品向けのトライアルキーおよびアカウントを自動生成するツールです。ユーザーが正式なライセンスを購入する前に製品を試用できるように設計されており、手動でのキー生成手順を省略し効率化を図っています。本リポジトリはセキュリティ研究や検証目的で利用されることが想定されており、ESET製品の動作検証やトライアル期間の管理に役立ちます。

Ethstorage V1 Trusted Setup Ceremonyの解説

2025/8/19

Ethstorage-ceremonyは、EthStorageのGroth16 zk-SNARK回路用のTrusted Setup Ceremony(信頼設定儀式)への参加方法を詳述したリポジトリです。EthStorageはレイヤー2ソリューションとしてブロックチェーン上にデータを安全に保存し、ゲームやSNS、AIなど多様な用途に活用可能。zk-SNARKを用いた証明により、データの真正性と保存の証明を保証し、不正なデータ偽造や保存の詐称を防止します。本リポジトリはその重要な準備プロセスを技術的に支援します。

EthStorage Trusted Ceremony ガイド

2025/8/14

EthStorageのzk-SNARKパラメータ生成のためのトラステッドセットアップセレモニーを円滑かつ安全に完了するためのシンプルなガイドを提供するリポジトリです。Linux、macOS、Windows(WSL2)環境での参加要件や手順をわかりやすく解説し、透明性と分散化を重視した長期的なセキュリティ確保を目的としています。

ETW-Patcher — トランポリンフックを用いた回避 PoC

2025/10/4

C++で実装されたPoCツール「ETW-Patcher」は、トランポリン(Trampoline)フッキング手法を利用してWindows上の代表的な検知機能(AMSI、ETW、NtTraceEvent/Sysmonなど)を無効化または調査するための実験的実装です。本リポジトリは教育・研究目的を想定しており、攻撃的な利用は厳禁です。リスクと防御の観点から挙動を理解するための参考になります。(約300字)

Executioner-Anticheat の解析と評価

2025/10/12

Executioner-Anticheat は、少数の JAR ファイルと短いコミット履歴しか持たない小規模リポジトリで、Minecraft 向けと思われる「アンチチート」関連の成果物(ExecutionerAPI.jar、cracked.jar、dumped.jar)を公開しています。README はコード品質を強く批判しており、リポジトリ作成者は外部サーバ(Nexus・hastebin・Minecraft サーバ)へのリンクや IP アドレスを明記しています。ソースコードは含まれずバイナリのみで、ライセンスや動作保証が不明な点から、安全性・法的リスクに注意が必要です(約300字)。

Exela V2.0(Exela スティーラー)

2025/10/29

Exela V2.0は、Pythonで実装された「Exela Stealer」として公開されているリポジトリです。ビルダー、難読化ツール、実行ファイル本体などを含み、資格情報やブラウザデータ、システム情報などを収集・送信する機能を備えていることがREADMEから推測されます。本リポジトリはセキュリティ分析や防御対策の調査対象として有用ですが、悪用は重大な法的・倫理的問題を引き起こすため注意が必要です。(約300字)

Extreme DLL Injection Windows の概要と技術解説

2025/9/15

Extreme Injector(Extreme-DLL-Injection-Windows)は、開発者やシステム管理者向けに設計された高度なDLL注入ツールのリポジトリです。本リポジトリは、信頼性の高いDLL注入機能と複数の注入方式を備え、実行中プロセスへのライブラリ挿入を容易にすることを目的としています。用途はデバッグ、研究、プロセス拡張など多岐にわたりますが、誤用によるセキュリティリスクや法的問題にも注意が必要です。(約300字)

EZ XBow Challenge MCP(モデルコンテキストプロトコル)サーバー

2025/12/3

AI駆動のペネトレーションテスト/CTF競技向けに設計された「モデル上下文プロトコル (MCP)」サーバー。LLM(大規模言語モデル)が自主的にCTFチャレンジへ参加できるよう、チャレンジ管理・知識ベース・隔離されたKaliコンテナ実行環境・試行履歴の永続化・複数通信プロトコル(stdio、SSE、HTTP/2)を備えたAPI群を提供します。kimi-cli-for-xbow等のクライアントと組み合わせて利用する想定で、エージェントワークフローへの組み込みも容易です。(約300字)

FaceWinUnlock-Tauri — TauriベースのWindows顔認証ログイン拡張

2026/1/2

本リポジトリは、Tauriフレームワークを用いて構築されたWindows向けの顔認証ログイン拡張ツールです。カスタムCredential Provider(DLL)の注入によってWindowsログイン画面と統合し、フロントエンドにVue 3(Element Plus)を、バックエンドにRustとOpenCVベースの顔認識を組み合わせることで、Windows Helloに似たモダンな認証体験を提供します。ローカルのSQLiteに顔特徴と資格情報を保存し、クラウドへのアップロードを行わない点を重視しています(開発中・配布予定)。

フェイク残高シミュレーション(Fake-balance-simulation)

2025/9/24

ブロックチェーンウォレットの残高表示を偽装するデモツール(セキュリティ啓発用)。攻撃者がフロントエンドやRPCプロキシを経由してユーザーに誤った残高を見せる手口を再現・教育するためのリポジトリです。デモとドキュメントを通じて「どのように騙されうるか」を理解し、防御策(オンチェーン確認、信頼できるRPC、ウォレット接続の検証など)を学ぶことを目的としています。倫理的な利用と検証環境での実行を強く推奨します。

File Encryption Utility(ファイル暗号化ユーティリティ)

2025/10/2

File-Encryption-UtilityはC#で実装されたシンプルなコマンドラインツールで、ファイルの暗号化と復号を行うための基礎機能を提供します。強力な暗号化アルゴリズムを用いる旨がREADMEに明記されており、機密データをコマンドラインから手軽に保護することを目的としています。実装は小規模で、Program.csに処理ロジックが収められているためカスタマイズや学習用途にも適しています。一方でドキュメントやテスト、ライセンス情報が限定的な点は注意が必要です。

Fir-Fetch:自動化情報収集と分析ツール

2025/8/19

Fir-Fetchは、Google検索演算子を活用して機密情報の漏洩を自動的に収集・分析するセキュリティツールです。Windows環境で動作し、Python 3.10以上に対応。情報漏洩のリスクを効率的に把握するためのツールとして設計されており、使いやすさと実用性を兼ね備えています。MITライセンスのもと提供されているため、セキュリティ調査や脆弱性診断に活用可能です。

First-Bounty:初心者向けバグバウンティ完全ロードマップ

2025/8/15

「First-Bounty」は、バグバウンティやウェブアプリケーションセキュリティの知識がゼロの初心者を対象に、初めてのバウンティ報酬獲得までをステップバイステップで導くガイドです。膨大な情報に迷うことなく、効率的に学べるよう設計されており、実践的な脆弱性発見のノウハウや推奨ツール、学習リソースも網羅しています。これからバグバウンティを始めたい方に最適な入門リポジトリです。

fix-react2shell-next — React 2 Shell (CVE-2025-66478) 修正ツール

2025/12/6

fix-react2shell-next は Next.js / React RSC アプリケーションに影響する「React 2 Shell RCE(CVE-2025-66478)」の脆弱性を、自動で検出・修正するコマンドラインツールです。モノレポ対応で再帰的に package.json をスキャンし、公式アドバイザリに基づいた決定論的なバージョン上げ(version bumps)を行います。npx で即実行可能な軽量 CLI として設計され、脆弱な依存関係の特定と更新を簡素化します(README 抜粋あり)。

Flash-USDT-Sender-Bot:イーサリアムで偽USDT送金を模倣するボット

2025/6/19

Flash-USDT-Sender-Botは、イーサリアムブロックチェーン上のUSDT(テザー)トランザクションを模倣し、偽のUSDT送金を行うPython製ボットです。本リポジトリは、ブロックチェーンのトランザクション構造を解析し、実際のUSDT取引の動きを真似ることで、ユーザーに誤認を与える仕組みを提供しています。主にセキュリティ研究や詐欺検知の教育的観点で注目されます。

Flasher — テザーフラッシュ向けユーティリティ(Flasher)

2025/12/13

FlasherはGroussermannユーザーが公開している小規模リポジトリで、テザーフラッシュ(Tether Flash)ソフトウェアに関する簡単な紹介と、配布物(README、画像、Sender.zip)を含みます。READMEには「Advanced Encryption」や「Real-Time Processing」といった機能説明が記載される一方、パスワードの平文表記や配布ZIPの中身不明など注意点も見られます。本稿ではリポジトリの構成・特徴・技術的な観点と安全に扱うための指針を解説します(約300字)。

Flashloan-Arbitrage-Bot:Ethereum DeFiフラッシュローンアービトラージボット

2025/8/21

Flashloan-Arbitrage-Botは、Ethereum上の主要なDeFiプロトコル(DYDX、Uniswap、SushiSwap、Curve、Balancer)を活用したフラッシュローンアービトラージボットです。スマートコントラクトとローカルスクリプトを組み合わせることで、瞬間的な資金調達と複数取引所間の価格差を狙った利益獲得を自動化しています。JavaScriptで実装され、簡単に試せる形で公開されているため、DeFiのアービトラージ戦略を学びたい開発者にとって貴重なリソースとなっています。

FlowHawk:リアルタイムeBPF搭載ネットワークセキュリティモニター

2025/6/9

FlowHawkは、eBPFを活用したリアルタイムネットワークセキュリティ監視ツールであり、AI駆動の脅威検出機能を備えています。100Gbpsを超える高速ネットワーク環境下で、ポートスキャン、DDoS攻撃、ボットネット活動や異常検知をサブマイクロ秒の低遅延で実現。Go言語で実装されており、高速かつ精度の高いネットワーク監視を求めるセキュリティエンジニアに最適なソリューションです。

Fluid DEX V2 セキュリティアーキテクチャレビュー

2026/1/31

Fluid DEX V2 のスマートコントラクト設計を対象とした独立したセキュリティアーキテクチャレビューです。設計パターン、状態不変量(インバリアント)、防御層(defense-in-depth)の有無、マネーマーケット統合時の相互作用リスクなどを体系的に分析し、脅威モデル、アサンプション、検証手法を提示します(教育目的)。レビューはコード組織、状態管理、保護メカニズムに焦点を当てています。

fnos-exp — 飞牛OS 目录遍历検証ツール

2026/2/2

本リポジトリは「飞牛OS」のディレクトリ閲覧(ディレクトリトラバーサル)脆弱性を想定した検証用ツールを提供します。可視化されたHTTPディレクトリリストをツリー表示し、展開操作で子ディレクトリを動的に読み込み、ファイル名クリックで中身を表示する機能を備えています。利用は必ず許可を得た環境で行い、不正利用は法的責任を伴う旨の注意書きが明確に示されています。ツール本体は実行可能なJARファイルとして配布されています(研究・教育目的向け)。

FortiGate管理者向け完全学習ガイド

2025/8/8

本リポジトリはFortiGate 7.4 Administrator Study Guideのカリキュラムを詳細かつ包括的に解説しています。Ciscoなど他ベンダーのネットワーク技術との比較や実践的な例も豊富に盛り込み、試験対策と実務理解の両面に役立つ内容です。AIの協力を得て整理・編集された体系的な学習資料として、FortiGateの基本設定から高度なVPN構築、認証設定まで幅広く網羅しています。

Quantum Stressor X1 - 無料IPストレッサー&IPブーター

2025/7/4

Quantum Stressor X1は、Pythonで開発された無料のIPストレッサーおよびIPブーターです。18種類のレイヤ4攻撃手法と6種類のレイヤ7攻撃手法を備え、Nightmare Stresser APIを利用したAPIキー認証や攻撃制御機能を搭載。ネットワークの負荷試験を効率的かつ多彩に行うことができ、セキュリティ研究やネットワーク耐障害性の検証に役立ちます。利用は責任を持って行う必要があります。

frida-script-gen:Android APKのルートおよびSSL検証バイパス用Fridaスクリプト自動生成ツール

2025/6/7

frida-script-genは、Androidアプリケーションのルート検出やSSL証明書検証をバイパスするためのFridaスクリプトを自動生成するPython製ツールです。セキュリティ研究者や解析者が手作業で作成する手間を省き、効率的に動的解析を行う環境を整えます。主要なバイパスメソッドをカバーし、柔軟かつ拡張可能な設計が特徴です。

Craxs RAT v7.9 – Android向けリモートアクセスツールの最前線

2025/7/6

Craxs RATは、高速かつ安定した接続を特徴とするAndroid向けリモートアクセスツール(RAT)です。最新バージョン7.9では、Face IDや指紋認証などの生体認証に対応し、Android 15を含む幅広いOSバージョンと互換性を持つのが特徴です。本リポジトリは、主にセキュリティリサーチやペネトレーションテストの目的で利用されることが想定されており、ユーザーの遠隔操作と情報収集を効率化します。

FuckACEScreenshot - ACEスクリーンショット防止ツール

2025/8/26

「FuckACEScreenshot」は、ゲーム内のACE(Anti-Cheat Engine)によるスクリーンショット撮影をブロックし、ユーザーのプライバシーを保護することを目的としたC++製ツールです。オープンソースで開発されており、主に中国語圏のユーザーを中心に注目されています。簡潔な設計ながら効果的に動作し、ゲームやアプリケーションの不正検出機能を回避する技術的工夫が盛り込まれています。

Fully Unlocked — Private Unleashed 2.0(Flipper Zero用ファームウェア)

2026/1/2

Flipper Zero向けの非公式パッケージ「fully-unlocked Private-Unleashed-2.0」は、デバイスの機能ロックを解除することを目的としたファームウェア配布物と研究資料を含むリポジトリです。配布物はZIP形式のバイナリ(ファームウェア)と、それに関連するリサーチペーパーを同梱しており、脆弱性の検証や学術的検討を目的としたアーカイブ性が高い一方、実機での適用は法的・安全面で重大なリスクを伴います。公開者は合法かつ責任ある利用を強調しています(教育・研究目的のみ)。

FuzzHound — API向けスマートFuzzツール

2025/11/19

FuzzHoundはAPIセキュリティテスト向けのインテリジェントなFuzzツールです。Swagger/OpenAPI(v2/v3)のJSON/YAMLを自動解析してエンドポイントやパラメータを検出し、列挙・辞書・ランダムなど複数のFuzzモードでリクエストを生成します。$ref解決や列挙値対応、認証トークンやヘッダ挿入、レスポンスのキーワード検出などを備え、APIの脆弱性発見を効率化します。(約300字)

GadgetHunter — コールスタック偽装用jmpガジェット探索ツール

2025/10/1

GadgetHunterは、コールスタック偽装(call stack spoofing)で利用される「jmpガジェット」を自動で探索する軽量なC#ツールです。指定したディレクトリ(例:C:\Windows\System32)内のDLLを順次解析し、jmp命令の位置とその直前に存在するcall命令の有無を検出してレポートします。本リポジトリはシンプルな単体実行形態で、バイナリ走査と逆アセンブルの最小限のロジックにより、攻撃技術の研究や防御側の検出ルール作成に役立ちます。ライセンスも同梱されており、研究用途での利用が想定されています(ただし倫理的・法的配慮が必要です)。

GateSentinel:モダンC2フレームワークによる高度なセキュリティ研究とペネトレーションテスト支援

2025/7/17

GateSentinelは、セキュリティ研究やペネトレーションテスト向けに設計された最新のC2(Command and Control)フレームワークです。Go言語で開発されたサーバーとC言語で書かれたクライアントにより、強力なリモート制御・管理機能を提供し、HTTP/HTTPSの二重プロトコル対応やトラフィックの偽装機能を備えています。初期段階ながらAI支援を取り入れたコードベースで、今後の拡張が期待される革新的なプロジェクトです。

GigaChad GRC — セキュリティ向けGRCツール(TypeScript/Docker対応)

2025/12/20

GigaChad GRC は、TypeScript ベースで開発された GRC(Governance, Risk, Compliance)関連のリポジトリです。Node.js 20+ を前提に設計され、Docker 準備済み・Elastic-2.0 ライセンスの下で公開されています。リポジトリ自体は小規模でファイル数は38、スターやコントリビューションもこれから増える段階にあり、PR歓迎や貢献ガイドが整備されている点が特徴です。本記事では構成や技術的ポイント、利用想定などを整理して解説します(約300字)。

Gmail_Bomber — Gmail宛大量送信スクリプトの解析

2025/9/14

Gmail_Bomber は、特定の Gmail アドレスへ短時間で大量のメールを送信することを目的とした Python スクリプトのリポジトリです。本リポジトリは実行可能な攻撃ツールに分類され、迷惑メール送信やサービス妨害のリスクを伴います。技術的には Python ベースで単純な送信ループを用いる構成が想定され、Gmail 側の認証・レート制限・不正検知といった防御機構との衝突が問題となります。本記事では構成・特徴・技術的観点と合わせて、法的・倫理的な注意点や防御策にも触れます(悪用厳禁)。

God-Eye — ローカルAIで行うサブドメイン解析とリアルタイム脅威検知

2025/12/14

God-Eyeは、ローカルで動作するAIを活用してサブドメインの探索と解析、及びセキュリティ脅威の検出・応答を行うツールです。OllamaなどのローカルLLMを利用する設計により、データは端末内に留まりAPIコストなしでプライバシーを確保。Goで実装されクロスプラットフォームビルドを想定し、バグバウンティやレッドチーム、脆弱性発見の初動調査に適しています(300字程度)

Godzilla Node.js ペイロード(GodzillaNodeJsPayload)

2025/12/10

GodzillaNodeJsPayload は、Godzilla プラットフォーム向けに Node.js ペイロード、暗号化器、プラグインのサポートを提供するリポジトリです。Maven(Java)ベースでビルドし、生成される JAR を Godzilla クライアントのプラグインとして読み込むことで利用できます。利用は必ず法的に許可された環境で行うよう明記されています。

GoRSAImplementationによるRSA暗号アルゴリズムのGo言語実装

2025/7/15

GoRSAImplementationは、Go言語を用いてRSA暗号アルゴリズムを学習・実装したリポジトリです。公開鍵暗号の基礎であるRSAの仕組みを理解しやすくすることを目的とし、鍵生成、暗号化、復号化の各処理をシンプルかつ効率的に実装。暗号理論とGo言語の実践的な技術習得に役立つ教材として注目されています。

GovConnect:ブロックチェーン技術によるデジタル投票プラットフォーム

2025/7/24

GovConnectは、Internet ComputerとMotokoを活用したブロックチェーンベースのデジタル投票プラットフォームです。インドネシアの選挙における非効率性や高コスト、透明性の欠如といった課題を解決するために設計されました。安全かつ透明な投票環境を提供し、従来の紙ベースの選挙プロセスを革新します。

GoZapret — Zapret の GUI ラッパー

2025/11/18

GoZapret は、インターネット検閲回避ツール「zapret-discord-youtube」を扱うための Go 製グラフィカルインターフェースです。コマンドライン中心のツールを視覚的に操作できるようにし、設定の切替や起動停止、ログ確認などを簡易化します。assets にアイコンやドキュメントを同梱し、シンプルなデスクトップ向けフロントエンドを目指した初期実装です。(約300字)

Grabber-nemo — インフォスティーラー作成ツールのリポジトリ概要

2025/12/11

本リポジトリは「Grabber-nemo」と呼ばれるリポジトリで、READMEからは「Blank Grabber [Builder]」と称されるインフォスティーラー(データ窃取型マルウェア)を生成するアセンブリ/ビルダー系ツールであることが読み取れます。配布物はZIPアーカイブとREADMEのみで、実働コードや詳細なドキュメントは含まれていないものの、被害の危険性およびセキュリティ上の懸念が高いため、調査や防御観点からの理解が重要です。本記事ではリポジトリの構成・特徴・技術的観点と防御上の注意点を整理します(約300字)。

GRC Hub — グローバルコンプライアンスハブ

2025/11/25

GRC-HUB-GlobalComplianceは、グローバルなサイバーセキュリティフレームワーク、規制コンプライアンス基準、ガバナンスチェックリストを一元管理するリファレンスアプリです。セキュリティ担当者、監査人、教育利用者が規格(NIST CSF、ISO 27001、SOC 2、GDPR、HIPAAなど)を比較・参照しやすくするために設計されており、業界別フィルタや基準の分解、知識共有を目的とした学習リソースを備えています。(約300字)

HackerSec-CTF:CTFチャレンジ解決プラットフォーム

2025/6/25

HackerSec-CTFは、CTF(Capture The Flag)形式のセキュリティチャレンジや仮想マシンの問題解決を目的としたプラットフォームです。セキュリティ学習者やエシカルハッカーが実践的なスキルを磨くためのリソースを提供し、多様な攻撃手法や防御技術の理解を深めることができます。GitHub上で公開されており、コミュニティと共にスキルアップを目指す開発者に最適です。

ハッキング チートシート集 (Hacking-Cheatsheets)

2026/1/25

セキュリティ/ペネトレーションテスト向けの包括的なチートシート、ガイド、ツール集。ツール別(Aircrack‑ng、Binwalk、Bettercap、Autopsy など)に整理されたコマンドやフラグ、手順がまとまっており、実務的な攻撃・解析作業で参照しやすい構成。初心者の学習から中級者の現場ワークフロー補助まで幅広く活用できるリファレンスとなるリポジトリです(300字程度で要約)。

GraalVM Espressoの継続APIを悪用したROP風攻撃の解析

2025/8/23

本リポジトリ「hacking-espresso」は、GraalVMのJava実装であるEspresso JDKに存在する継続(Continuation)APIのセキュリティリスクを明らかにしています。継続APIを悪用することで、JDKライブラリのみを用いたリモートコード実行(RCE)が可能な特定のガジェットが構築でき、最新のEspresso JDKにも影響が及ぶことを示しています。本記事では、このプロジェクトの概要、技術的なポイント、構成を詳しく解説します。

HackingWiki - ターミナルで学ぶサイバーセキュリティ入門

2025/7/18

HackingWikiは、Bashで作成された対話型の学習ツールで、ターミナル上で倫理的ハッキングやペネトレーションテスト、サイバーセキュリティの基本から応用までを学べます。ネットワーク概念、代表的な攻撃手法、主要なセキュリティツールの使い方を実例と共に解説し、初心者から中級者まで幅広く対応。手軽に環境構築できるため、実践的な知識習得に最適なリポジトリです。

HaE MCP:Burp拡張向けスマートセキュリティ分析ツール

2026/1/26

HaE MCP は Burp Suite の HaE 拡張をベースにした Java 製ツールで、MCP(Model Context Protocol)を通じて AI アシスタントに構造化された「敏感情報アクセス」インターフェースを提供します。HTTP トラフィックから API キーやアクセストークン、データベース接続文字列、メールアドレス等を抽出・解析し、タイムスタンプに基づく増分解析や永続化された状態管理により重複解析を抑制。リクエスト/レスポンスの完全なコンテキストを保持して関連性評価やリスク判定を支援し、自動化された検証ワークフローと AI 統合による精度向上を目指します。

Helius Crypter — 研究用途の高度な暗号化ツール

2025/10/8

Helius_Crypterは、AES-256によるファイル暗号化/復号やPDFエクスプロイト生成機能を備えた、研究目的の「crypter」ツールキットです。TypeScriptとReactで実装されたウェブUIを通じて、実行ファイルの暗号化やRSA鍵管理の概念を学べるように設計されています。学術的・防衛的なマルウェア回避研究のためのデモンストレーションであり、倫理的かつ法的な枠組みでの利用が前提です。(約300字)

hello-ransom:高度なランサムウェア研究プロジェクト

2025/8/9

本リポジトリ「hello-ransom」は、サイバーセキュリティ研究を目的とした高度なランサムウェアの実装を収録しています。AES-256とRSAのハイブリッド暗号化、多プラットフォーム対応、持続性確保のための各種メカニズムなど、現代のランサムウェア攻撃に見られる複雑な手法を再現。研究や防御技術の向上に役立つ内容が含まれています。

HEVD カーネルエクスプロイト(hevd-kernel-exploitation)

2025/12/15

HackSys Extreme Vulnerable Driver(HEVD)に含まれる任意書き込み脆弱性を利用したカーネルエクスプロイトのデモ実装リポジトリです。IOCTL(0x22200B)による任意書き込みプリミティブを起点に、ページディレクトリ(PDE)操作による書き込み保護回避、カーネル内に設置したシェルコードをトランポリントとして用いるNtAddAtomフック、任意のカーネル関数(DbgPrint)の実行を示します。教育目的の研究・検証用サンプルであり、脆弱性解析やカーネル保護機構の理解に役立ちます。(約300字)

HitmanProツール:クラウド支援型マルウェアスキャナーとレスキュー環境

2025/8/4

HitmanProは、クラウド支援型のセキュリティスキャナーとして、第二の意見(セカンドオピニオン)によるマルウェア除去を可能にし、システムレスキュー環境を提供します。本リポジトリでは、HitmanProのツール群を収録し、遠隔アクセスやセキュリティ機能を備えたマルウェア対策ソリューションを展開。軽量かつ効果的なスキャン技術で、既存のセキュリティ製品と併用しながら疑わしいファイルの検出と除去を支援します。

how2python — Pythonメモリ破損バグ集

2025/10/16

Pythonのメモリ破損(memory corruption)に関する脆弱性やPoCを整理したリポジトリです。主にPythonの内部実装やC拡張に関連するバグを収集し、バイト配列(bytearray)を用いて任意メモリ書き込みが可能になる実例を記録しています。脆弱性の再現は64ビット環境のWindows/LinuxかつPython >= 3.13で検証されており、監査フック(audit hooks)回避やプロセスの乗っ取りに繋がりうる挙動を示します。セキュリティ研究や脆弱性管理のための参照資料として整理されています。

HWID Spoofer(HWID Changer)

2025/11/1

HWID Spooferは、コンピュータのハードウェアID(HWID)を変更することを目的としたユーティリティのリポジトリです。Windows 10/11向けに設計され、BIOSやマザーボードなどの識別子を書き換えることでハードウェアベースの制限やアクティベーション、検出回避を狙います。ユーザーフレンドリーさと「検出されにくい」体験を謳っていますが、ソースコードがほとんど存在せず、安全性・合法性・検証性に関する注意が必要です。本稿では機能説明と技術的観点、リスクや注意点を整理します(簡潔版)。

HWID-Spoofer-and-Cleanerの日本語解説

2025/7/8

HWID-Spoofer-and-Cleanerは、ディスク、GUID、MACアドレス、GPU、PC名、Windows ID、EFI、SMBIOSなど、多様なハードウェアIDをユーザーモードで変更・偽装できるツールです。アンチチートシステムの検知を回避する機能も備え、ゲームやソフトウェアのHWID制限を突破する用途で利用されます。インストールや利用が容易で、最新のリリースからダウンロード可能です。

hypnus - Rustによるメモリ難読化ライブラリ

2025/6/26

hypnusは、Rustで実装されたメモリ難読化ライブラリです。機密情報や重要データをメモリ上で保護するため、データの平文状態を避け、難読化を行うことでセキュリティリスクを低減します。Rustの安全性とパフォーマンスを活かしつつ、簡単に使えるAPIでメモリ保護機能を提供し、サイバー攻撃やリバースエンジニアリングに対する防御策として有効です。

IAmAntimalware — アンチウイルスプロセスをターゲットにするコード注入ツール

2025/10/11

本リポジトリは、Windows上でアンチウイルスのサービスを「複製」し、署名を偽装(クローン)することで対象プロセスにコードを注入するC++製ツールを提供します。サービス複製やデジタル証明書の扱い、Protected Process Light(PPL)の有無を考慮する設計が特徴で、セキュリティ研究や防御側の検証に使われる一方で悪用されるリスクもあるため法的・倫理的配慮が必要です。

IDA Structor — ポインタ演算から構造体を再構築するHex‑Raysプラグイン

2026/1/8

Structorは、Hex‑Rays(IDA Pro)用のC++プラグインで、生のポインタ演算からC構造体を自動合成します。IDAが*(int*)((char*)ptr + 8)のように表示する箇所を解析し、ptr->field_8 のようなフィールドアクセスに変換。アクセスパターンを集約して型推論を行い、VTable検出、フィールド整列、必要なパディング挿入、そして呼び出し元・被呼び出し先に型情報を伝播させて可読性の高い復元型を生成します(約300字)。

ImgPayload:画像ファイルを利用したペイロード生成ツール

2025/6/11

ImgPayloadはPythonで開発された、画像ファイルを用いて悪意あるペイロードを生成・埋め込むセキュリティ関連のツールです。画像ファイルの特性を利用し、マルウェアや攻撃コードを隠蔽することで、検知を回避する手法の研究や検証に役立ちます。サイバーセキュリティ分野でのペネトレーションテストや攻撃シナリオの構築に活用できる一方、応用には十分な理解と倫理的配慮が必要です。

間接プロンプト注入とRA生成攻撃(Indirect-Prompt-Injection-RA-Gen-Attacks)

2026/2/1

本リポジトリは「間接的なプロンプト注入(Indirect Prompt Injection)」やそれに関連する「RA-Gen(おそらくリクエスト注入に基づく生成攻撃)」の検証・実験を意図した小規模なリポジトリです。主要ファイルにはAIエージェントを模した ai_agent.py と、探索・検出を試す deepseek_test.py が含まれ、悪意ある外部コンテンツがLLMの応答に与える影響や検出手法のプロトタイプを簡易的に試せる構成になっています(説明はREADMEが簡潔なため推定を含みます)。セキュリティ研究やレッドチーミングの初歩的な検証に向くリポジトリです。

IoTファームウェア向け総合ペネトレーションテストツール「iotsec_tools」

2025/7/21

「iotsec_tools」はIoTデバイスのファームウェア解析と脆弱性評価を支援するグラフィカルなペネトレーションテストツールです。binwalkによるファームウェアの自動解凍や暗号判定、未認証インターフェースのスキャン、ユーザーモデルによる操作シミュレーション、敏感情報の抽出、さらにFirmAEとの連携機能など、多彩なセキュリティ評価機能を統合。IoT固有の複雑な解析を効率化し、脆弱性発見から評価までのワークフローを大幅に簡略化します。

IpAll — ローカルネットワーク監査ツール

2025/10/6

IpAllは、Python標準ライブラリのみで実装された軽量なコマンドライン型ネットワーク監査ツールです。socketやipaddress、concurrent.futuresといった標準モジュールを用い、追加の外部依存を必要とせずにローカルネットワーク上のIPレンジ走査やポートチェックを行えます。単純かつ移植性が高く、学習用途や小規模なセキュリティ評価、ネットワーク確認に適しています。設定はコード内またはCLIオプションで行う仕様が想定されており、拡張もしやすい設計です。

IPSearch-MCP — オフラインIP Whois検索ツール(MCP対応)

2025/10/28

IPSearch-MCPは、オフラインでIPのWhois情報や所属IPレンジを照会できるGo製ツールのMCP対応版です。IPアドレスからinetnumやnetname、country、descr、status、last-modifiedといったWhois属性を取得できるほか、キーワードから関連するIPセグメントを逆引き収集する機能、AI入力による自動化された逆引き支援、MCPプロトコル統合によるワークフロー組み込みを想定した設計が特徴です。クロスコンパイル対応で各種環境へ配布しやすい点も利点です。(約300字)

ipstresser-ipbooter-2026(IPストレッサー/ブーター)

2025/12/30

本リポジトリは「BEST L4/L7 https://cnc-stress.com 2026」と自称するシンプルな公開リポジトリで、L4(トランスポート層)/L7(アプリケーション層)攻撃を想起させる文言と外部リンクを含むREADMEのみが確認できます。コミット数やファイル数が非常に少なく、実行可能なソースコードや詳細な実装は含まれていないため、実体は広告あるいは誘導用のプレースホルダである可能性が高い一方、悪用を意図したコンテンツであるリスクもあるため慎重な扱いが必要です。(約300字)

Iran Conduit Firewall — Psiphon Conduitをイラン限定で最適化

2026/1/24

Psiphon Conduitノードがイラン国内ユーザーにのみ帯域を提供するように制限するPythonツール。Windows向けの管理者権限で動作するスクリプトと昇格バッチを含み、2000以上のイランIPレンジを用いて非イランIPからの接続を遮断します。Conduitプロセス/ポートの動作には影響を与えず、ノード提供者の帯域をイランユーザーに集中させることを目的としています(使用時は同意と法的配慮が必要)。

IRvana:LLVM IRの多言語処理と難読化を活用したJIT実行環境

2025/8/3

IRvanaは、LLVMフレームワークを中心に設計された個人の学習および実験プロジェクトです。LLVMの中間表現(IR)を扱い、多言語対応のコード難読化パスを実装してJIT(Just-In-Time)実行を実現します。攻撃的研究から始まりましたが、LLVMの内部構造やツール、実践的応用を探求したい開発者やリバースエンジニアにも有用なリポジトリです。

Javary:安全なJavaベースの個人用日記アプリケーション

2025/8/8

Javaryは、Javaで開発された安全な個人用日記アプリケーションで、クライアント-サーバー構成を採用しています。ユーザーはネットワーク越しに暗号化された日記エントリーを作成、保存、取得でき、高いプライバシー保護とデータの永続性を実現しています。クライアント側でのエンドツーエンド暗号化や入力検証など、セキュリティと信頼性に配慮した設計が特徴です。

js_analysis:Geminiを活用したJavaScriptファイルのセキュリティ脆弱性分析ツール

2025/6/30

js_analysisは、Geminiを利用してフロントエンドのJavaScriptファイル内に潜むセキュリティ脆弱性を検出するPython製の分析ツールです。Webアプリケーションの安全性を高めるため、JSコードを自動的に解析し、潜在的なリスクを早期に発見できます。軽量かつ拡張性が高く、開発・セキュリティチームの脆弱性対策に役立つ実用的なリポジトリです。

JSHunter Burp — Burp Suite用のJavaScriptシークレット検出拡張機能

2025/10/20

Burp SuiteのHTTPトラフィックを監視して自動でJavaScriptファイルのURLを検出し、TruffleHogでシークレットをスキャン、検出結果をDiscordのWebhookにリアルタイム送信する拡張機能。ペネトレーションテストやレッドチーム活動でJavaScriptに埋め込まれたAPIキーやトークン等の漏洩を効率的に見つけ出すことができるツールです(300字程度)。

Jtagulator-ID-Trackerによるチップ製造元識別機能の追加

2025/6/25

Jtagulator-ID-Trackerは、既存のJtagulatorツールにチップ製造元名を取得する機能を追加したプロジェクトです。JTAGや他のデバッグインターフェースのハードウェア解析を支援し、デバイスの製造元情報を手軽に取得可能にします。Propeller Spin言語で実装され、組み込みハードウェアのリバースエンジニアリングやセキュリティ解析に役立つ拡張機能を提供します。

JWT AttackerツールによるJWTセキュリティ検査

2025/7/5

JWT Attackerは、JWT(JSON Web Token)の一般的なセキュリティ脆弱性を検査・悪用するためのPythonベースのツールキットです。弱い署名鍵の総当たり解析、alg:noneによるバイパス、RS/HS混同攻撃など、多様なJWTの誤設定や脆弱性を検証可能で、研究者や開発者、バグバウンティハンターに最適な実践的ツールを提供します。

Kali For WiFi - WiFiペネトレーションに特化したKali LinuxカスタムISO

2025/7/27

Kali For WiFiは、WiFiセキュリティテストに必要なツールを厳選し、Kali Linuxをベースにカスタマイズ・最適化したライブISOイメージです。中国語での漢化も施されており、WiFiペネトレーションテスト初心者から中級者まで使いやすい環境を提供します。ドライバの統合や操作性の向上により、学習や実践に最適な環境を手軽に構築可能です。

Kali Linux MCP:KaliツールとAIエージェントをつなぐMCPブリッジ

2025/9/18

Kali_Linux_MCPは、Kali Linuxの代表的なペネトレーションテストツール群をREST APIとして公開し、MCP(Multi-Client Protocol)ブリッジを介してAIエージェントから安全に利用できるようにするプロジェクトです。Flaskでツール呼び出しをラップし、FastMCPベースのMCPサーバーがクライアント要求を仲介。CTFやラボ、AI支援の自動化ワークフローに活用できます。

Kaneki-DDoS - PyQt5で構築されたHTTP負荷試験ツール

2025/9/7

Kaneki-DDoSは、PyQt5を用いて開発された高機能なネットワーク負荷試験ツールです。対象のURLに対して大量のHTTPリクエストを生成し、複数の動作モードやプロキシ対応、リアルタイムログ表示などの機能を備えています。GUIベースで操作性が高く、プロキシの自動取得や進捗管理も可能なため、ネットワークの耐久性評価や負荷テストに適しています。

KERStealer 2026(KER-2026)解析

2026/1/26

KER-2026 は「KERStealer 2026」と名付けられたリポジトリで、README が外部ホスティングされた ZIP アーカイブのダウンロードを案内しています。リポジトリ自体は最小構成(LICENSE と README.md のみ)でコミット数も少なく、実体は外部アーカイブに置かれている可能性が高いです。名称や記述から情報窃取型マルウェア(ステーラー)の関連が示唆されるため、解析や防御観点での注意が必要です。本記事ではリポジトリの概要、技術的な注目点、構成、検出・対策の方向性について解説します(防御目的/解析目的の高位レベル記述に留め、悪用を助長する具体的手順は記載しません)。

Kharon エージェント — AdaptixC2向けポータブルエージェント

2025/11/28

AdaptixC2(Adaptix フレームワーク)向けに設計された「Kharon-Agent」は、横展開(WMI、SCM、WinRM、DCOM)機能を備え、BOF/ .NET / シェルコードのメモリ内実行やポストエクスモジュールをサポートするC++製の小型エージェントです。位置独立コード(PIC)として動作し、リフレクティブローダーを使わずにメモリ実行できる点や、スリープ時のヒープ難読化、スタックスポッフィングや間接システムコール、BOF APIプロキシなどの多様な回避機構を持つ点が特徴です。モジュールはExtension-Kitと互換性があり、PostEx-Arsenalと連携して拡張できます。(約300字)

kkshellcode — Windows x86 シェルコード アセンブラ/アナライザ

2025/10/18

本リポジトリは、Windows x86(32ビット)向けのシェルコード作成と解析を行うためのPythonスクリプトです。Keystone(アセンブラ)とCapstone(逆アセンブラ)を組み合わせ、アセンブリからバイナリへの変換、バイナリの逆アセンブル、シェルコードの表示や保存といった基本機能を提供します。エクスプロイト研究やCTFでの学習用途を想定した教育的なツールキットです(事前に依存ライブラリの導入が必要)。

KMS-Activator-Plus-によるWindowsおよびOfficeの簡単アクティベーションツール

2025/8/18

KMS-Activator-Plus-は、Windows 7から11までの主要なバージョンやMicrosoft Office 2010から2021までの製品を対象にしたアクティベーションツールです。Microsoftのボリュームライセンス用のKMS(Key Management Service)をエミュレートすることで、180日間のライセンス認証をオフライン環境でも繰り返し更新可能にします。シンプルな構成ながら幅広い製品に対応し、手軽に認証を行える点が特徴です。

KMS-Auto-LV-2:WindowsとOfficeを自動アクティベートする究極ツール

2025/8/25

KMS-Auto-LV-2は、Windows 7から11およびOffice 2010から2021までの幅広いMicrosoft製品を対象に、リテールキーやオンライン認証なしで自動的にアクティベートを実現する強力なツールです。KMS(Key Management Service)プロトコルを模倣し、ローカルKMSサーバーとして機能することで、企業ネットワークに属しているかのようにシステムを騙し、簡単かつ迅速なアクティベーションを可能にします。

KMSAuto-Pico-LによるWindowsとOfficeの自動アクティベーションツール

2025/8/25

KMSAuto-Pico-Lは、WindowsやOfficeの複数バージョンを小売キーやオンライン認証なしで自動的にアクティベートする強力なツールです。MicrosoftのKMSプロトコルを利用し、ローカルのKMSサーバーをエミュレートすることで、企業ネットワーク内にいるかのようにシステムを欺き、迅速かつ簡単なライセンス認証を実現します。Windows 7から11、Office 2010から2021まで幅広く対応し、煩雑な手続きを省略、コスト削減や管理負担の軽減に寄与します。

KMSAuto2.0.1によるWindowsとOfficeのシームレスアクティベーションツール

2025/7/10

KMSAuto2.0.1は、Microsoft WindowsおよびOffice製品のアクティベーションを簡単かつ確実に行うための強力なツールです。直感的なインターフェースと安定した動作により、ユーザーが面倒な設定をせずにソフトウェアのライセンス認証を管理できる点が特徴です。本リポジトリは、シンプルな構成ながら実用性を重視した設計となっており、WindowsやOfficeのアクティベーションを迅速に完了したいユーザーに最適なソリューションを提供します。

Kube Audit Kit — Kubernetes 非侵襲的セキュリティ監査スキル

2026/1/10

Kube Audit Kit は Claude Code Skill として実装された、Kubernetes クラスタに対する非侵襲的(読み取り専用)のセキュリティ監査ツールキットです。指定したコンテキスト/ネームスペース配下のリソースを一括エクスポートし、機密情報を深くサニタイズ(除去)した上でアプリケーション単位にグルーピングし、Pod Security Standards 等の業界標準に基づく詳細な監査レポートを生成します。ローカルの kubectl 設定を利用するためエージェントの導入不要で、レポートの自動生成や対策優先度付けに向く設計です。

Windows 11 24H2 PatchGuard バイパス「kurasagi」の解説

2025/8/12

「kurasagi」はWindows 11 24H2(ビルド26100.4351)向けのPatchGuardバイパスの完全なPoC(Proof of Concept)実装です。PatchGuardとはWindowsカーネルの整合性を保護するセキュリティ機構で、本リポジトリはその防御を回避する技術的手法を示しています。セキュリティ研究やカーネル解析の教育目的に特化しており、最新のWindows環境でのPatchGuardバイパスを詳細に扱います。

LainAmsiOpenSessionによるカスタムAMSIバイパス手法

2025/6/16

本リポジトリ「LainAmsiOpenSession」は、Windowsのセキュリティ機能であるAntimalware Scan Interface(AMSI)を回避するため、amsi.dll内のAmsiOpenSession関数をパッチするカスタム手法をPowerShellで実装しています。セキュリティ研究やペネトレーションテストにおいて、AMSIの検知を回避する目的で活用可能な技術的参考例として注目されます。

LBBapi_study:滑动認証とバーコード検証の研究プロジェクト

2025/7/23

LBBapi_studyは、滑動式キャプチャ認証の自動解決とバーコード認証APIのハンドリングを目的としたPythonプロジェクトです。画像認証の自動化技術とAPI検証手法を組み合わせ、複雑な認証フローの突破や大量のバーコード検証を効率的に行える仕組みを提供します。研究・学習目的のリポジトリであり、実務や商用利用は想定されていません。

LibTP — Threadpool経由でNt APIをプロキシするCrystal Palace用ライブラリ

2025/10/14

Crystal Palace(攻撃シナリオ向けのフレームワーク)向けに作られた共有ライブラリで、WindowsのNT API呼び出しをThreadpool経由でプロキシするための小さなC実装です。スレッドプールを介在点として利用することで、実行コンテキストや同期モデルを制御しつつ、低レベルなNT呼び出しをラップして代理実行することを目的としています。セキュリティリサーチや攻撃シミュレーション、アンチ分析回避手法の検証に活用できます(利用は責任を持って行ってください)。

Links-Share-Bot:安全にリンクを共有するテレグラムボット

2025/7/15

Links-Share-Botは、テレグラムチャンネルやグループ内で共有されるリンクの著作権リスクを軽減し、安全かつシンプルにコンテンツを保護するためのボットです。著作権違反の監視や不正なリンクの検出を自動化し、チャンネル管理者の負担を大幅に削減します。Pythonで実装され、Herokuなどのクラウド環境へのデプロイも容易。著作権問題に敏感なコミュニティ運営に最適なツールです。

live-keysでAPIキーを安全に隠す方法:ローカル環境でのセキュアな開発支援ツール

2025/8/1

live-keysは、APIキーなどの秘密情報をローカルホストの「ブリックウォール(防護壁)」の背後に隠し、パブリックに開発を進める際のセキュリティリスクを軽減するJavaScriptツールです。ワークショップやオンラインでのライブコーディングにも適しており、APIキーを安全に管理しながら開発を公開できる仕組みを提供します。

LKRC Stablecoin — スリランカルピー連動のERC20トークン

2025/9/25

LKRCはスリランカルピー(LKR)に連動することを目指したERC20準拠のステーブルコイン実装です。OpenZeppelinのライブラリを基盤に、黒リスト(ブラックリスト)対応、トークン送付の一時停止(pausability)、オーナー管理によるミント/バーン機能などのセキュリティ制御を備え、管理者コントロール下で安全にトークン供給を操作できる設計になっています。(約300字)

LLM-Shield — LLM向けプライバシープロキシ

2026/1/8

LLM-Shieldは、OpenAIやAzureといった外部LLMプロバイダへ送信する前に個人情報(PII)を自動でマスクし、敏感なリクエストはローカルのLLMにルーティングできるTypeScript製のプライバシープロキシです。リクエストの検査・変換、ローカルモデルでの処理切替、ダッシュボードによる可視化や運用機能を備え、コンプライアンスとデータ最小化を図りながら既存のAPI連携を保護します。(約300字)

Lo4f-Malware の解説

2025/10/23

Lo4fはPythonで書かれたリモートアクセス型トロイの木馬(RAT)です。本リポジトリはクライアント(userclient.py)と管理用(discord_bot.py)と思われるコンポーネント、依存管理ファイルを含み、Discordを経由したコマンド&コントロール(C2)を示唆する構成です。教育的/防御的解析を目的とした研究リポジトリとしての位置づけが明示されています(不正利用は厳禁)。300字程度の簡潔な説明です。

LovelyERes — Linux 緊急対応ツール

2025/11/22

LovelyEResは、Linuxサーバーの緊急対応(インシデントレスポンス)向けに設計されたモダンなSSH端末兼診断ツールキットです。TauriでラップされたVue/TypeScriptフロントエンドとRustベースのバックエンドを組み合わせ、高速で安全なリモート操作、システム診断、ログ収集、トラブルシューティングを一つのデスクトップアプリで提供することを目指しています。運用担当者やセキュリティチームの迅速な初動対応に最適化されています。

Luac0re — Luaを用いたmast1c0re派生エクスプロイトフレームワーク

2026/1/13

Luac0reは、mast1c0reの派生プロジェクトで、PS2向けのエクスプロイト開発を容易にするためにLuaスクリプトを利用するフレームワークです。最小限のPS2シェルコードでps2emuから脱出し、メイン実行ファイルに組み込まれたLua 5.3インタプリタを活用してペイロードやエクスプロイトロジックをLuaで記述できます。これによりPS2SDKによるビルドに依存せず、スクリプトレベルで迅速な試作とデバッグが可能になる点が特徴です。

Lucifina — ChatGPT駆動のレッドチーム攻撃面分析プラットフォーム

2025/12/8

LucifinaはChatGPT(生成系AI)を中核に据え、360Quake、Gemini、AWVSなどの外部スキャン/アセスメントツールと連携して攻撃面の可視化と脆弱性分析を自動化するレッドチーム向けプラットフォームです。スキャン結果の集約・整理・AIによる優先度付けを行い、テスト計画や侵入シナリオ構築の初動を支援します(約300字)。

LummaC2 Stealerの解析概要と技術的考察

2025/10/25

LummaC2-Stealerは、地下フォーラムで流通する「プレミアム」インフォスティーラーをリバースエンジニアリングして抽出・解析したリポジトリです。配布バイナリの解析結果、標的となるデータ(ブラウザ、暗号資産ウォレット、認証情報など)、内部構造の概要、検出・防御の観点からの示唆を提供します。本リポジトリは主にC言語で書かれた解析成果物や抽出済バイナリを含み、マルウェア研究者やセキュリティ対策担当者向けの資料となっています(約300字)。

MAELogin — マルチアクセス暗号化によるパスワードレス認証

2025/12/11

MAELoginは、アクセス情報を分割・暗号化して複数の配送チャネル(WhatsApp、Gmail、SMS、Telegram)に配布することで、単一ポイントでのトークン保持を排除するパスワードレス認証フレームワークです。TypeScriptで実装され、Node 18以降を想定したプロダクション対応の設計、テストカバレッジや型安全性を重視した構成を持ちます。アカウント復旧や不正アクセス耐性を高めたいサービスに適したソリューションです。

Mantissa Stance — エンタープライズ向けクラウドセキュリティプラットフォーム

2026/1/3

Mantissa Stanceは、AWS・GCP・Azure向けのエージェントレスでオープンソースのクラウドセキュリティプラットフォームです。CSPM(設定ミス検出)、DSPM(機密データ発見)、CIEM(アイデンティティと権限管理)、脆弱性管理を単一のツールで提供し、決定論的なYAMLポリシーと自然言語クエリで可視化・検出・対応を行います。エンタープライズ向けの高価でブラックボックスな商用製品の代替を目指す設計です(約300字)。

Master OSINTツールキット:初心者向けオープンソースインテリジェンス総合ツール

2025/7/21

Master OSINTは、初心者にも扱いやすいPython製のオープンソース情報収集(OSINT)ツールキットです。画像のジオロケーションやSNSプロファイリング、メール漏洩チェック、ドメイン情報取得、メタデータ抽出、Google dorking、Wayback Machine検索、IPジオロケーションとブラックリストチェック、逆画像検索、電話番号検証など、多彩な調査手法をワンストップで提供します。OSINT調査の入門から実践までをサポートする総合ツールとして注目されます。

MatrixTerminal — シネマティックハッキング端末

2025/12/20

MatrixTerminalは、映画やデモ、いたずら向けに設計されたWindows用の「ハッキング端末」シミュレーターです。バッチファイルのみで実装され、緑の文字やランダムな出力、タイピング風の表示などでリアルなハッカー風演出を手軽に再現します。本物の侵入や攻撃機能は一切なく、映像制作や学習用途、遊び目的で使える安全なシミュレーションツールとして配布されています(MITライセンス)。300字程度での簡潔な紹介です。

Mazesec-writeups:Mazesecチームによる自作CTF靶機解説集

2025/7/15

Mazesec-writeupsは、Mazesec迷踪安全チームが制作したCTF靶機(チャレンジ用マシン)の詳細解説をPDF形式で共有するリポジトリです。HackMyVMプラットフォームでの自作靶機を題材に、情報収集、脆弱性の発見・利用、権限昇格などの実戦的なペネトレーションテスト技術を体系的に学べる内容を提供。セキュリティ研究やCTF学習者に役立つ貴重な資料群となっています。

mcbe-anti-cheat(Minecraft Bedrock 用アンチチート:Rubedo)

2025/10/24

Minecraft Bedrock(1.19+)向けのアンチチート・パック「Rubedo」を実装したリポジトリ。Horion、Toolbox、その他ハッククライアントによる不正アイテム・ヌーカー・クラッシュ・グリーフ行為を検知・無効化し、Realms/サーバー/ワールド上での保護を行います。TypeScriptで開発され、導入後はオペレーター用コマンドで設定・有効化できます。パフォーマンス管理や権限保護機能も備え、配布用にビルド・パッケージ化する仕組みが整っています。

MD5コリジョンマッチングツールの解説と活用

2025/8/13

本記事では、GitHub上の「MD5-collsion-matching」リポジトリを紹介します。このPython製のツールは、MD5ハッシュの辞書攻撃による復号を目的としたGUIアプリケーションで、インテリジェントなパスワード管理とマルチスレッド処理により高速なハッシュマッチングを実現しています。セキュリティ研究やパスワード解析に興味がある方必見のツールです。

MeetC2 - GoogleカレンダーAPIを悪用するサーバーレスC2フレームワーク

2025/9/4

MeetC2は、GoogleカレンダーAPIを通信チャネルとして悪用するサーバーレスのコマンド&コントロール(C2)フレームワークです。攻撃者が被害端末と密かに連絡を取り合うための手段として設計されており、従来のネットワーク監視を回避しやすい特徴を持ちます。Go言語で実装されており、シンプルな構成ながら高いステルス性と柔軟性を兼ね備えています。

MeltStealer — データ抽出(Stealer)ツールのリポジトリ

2025/10/24

MeltStealer は C# で実装されたデータ抽出(いわゆる「stealer」)ツールのリポジトリです。パスワード、ウォレット、ブラウザ拡張、アプリデータ、システム情報やジオロケーションなど多様な情報収集機能が記載されています。リポジトリは教育目的の利用を謳っていますが、悪用は厳禁であり、解析や防御研究を目的としたクローズドな環境で扱うべきものです(約300字)。

memcrc - メモリCRCによる環境隠蔽カーネルモジュール

2025/9/19

Apatchベースのカーネルモジュールで、デバイスやプロセスの「環境」を隠蔽することを目的としたツールです。メモリ内のパターンやCRCを利用した検索・書き換えと、kpatchを使ったランタイムパッチ適用で挙動を変えます。管理用にYuuki Parser形式のコマンド定義が含まれ、パスのマッピングやptraceユーザ制御などを柔軟に設定可能です(注:セキュリティ/倫理面の配慮が必要)。

meowna_detector:Meownaモジュール検出のための概念実証ツール

2025/5/29

meowna_detectorは、Meownaモジュールの存在を検出するために開発された概念実証(PoC)ツールです。C言語で実装されており、特定のセキュリティ脅威やマルウェアの検出を目的としています。小規模ながら効果的な検出ロジックを備え、研究や実務におけるセキュリティ対策の一助となることを目指しています。

Mercurial-Grabber — 情報窃取型マルウェアのリポジトリ解析

2025/10/23

Mercurial-Grabberは、Discordトークンやブラウザのパスワード、クッキーなどを収集することを目的とした、C#で実装された情報窃取ツールのリポジトリです。公開されたビルダーや複数の窃取機能を備え、被害者のマシン情報やWindowsプロダクトキー、IP/ジオロケーション、スクリーンショット等も収集可能とされています。本記事ではリポジトリの構成、主要機能、技術的観点からの解析および防御上の留意点を解説します(解析は教育・防御目的に限定しています)。

meta-magic_mount — Magic Mount メタモジュール

2025/11/20

meta-magic_mount は「Magic Mount」を実装するメタモジュールのリポジトリで、Rust で書かれた軽量な実装です。KernelSU の magic_mount.rs をベースにしており、マウント操作を利用したトリック(バインドマウント、オーバーレイ、リマウント等)を行うことで、ファイルシステムや名前空間の振る舞いを制御することを目的としています。カーネルやユーザーランドでの権限や互換性に注意しつつ、セキュリティ関連の実験・研究やカスタム環境構築に役立ちます(約300字)。

MEVサンドイッチボット - 高速メモリプールスキャンによるUniswap向けMEV戦略

2025/7/17

本リポジトリ「Mev-Sandwich-Bot」は、UniswapでのMEV(最大抽出価値)取引を自動化するための高度なサンドイッチボットのソースコードを提供します。高速なメモリプールスキャン機能を備え、取引の前後に注文を挟み込むことで利益を最大化します。BlockDeployによる管理機能も統合されており、運用の利便性を大幅に向上させています。Solidityで実装されたシンプルながら効果的なコードで、MEV戦略の学習や自動取引の実践に最適です。

MEVスマートコントラクトボットによるEthereum MEV活用自動化

2025/7/16

本リポジトリは、Ethereumメインネット上でMaximal Extractable Value(MEV)を抽出するためのスマートコントラクトをNode.jsスクリプトでデプロイ・管理するツールを提供します。ユーザーのウォレット秘密鍵を用いてローカル環境で安全に契約を展開し、オンラインコンストラクターを介さずに自動化されたMEV戦略を実行可能。Jaredfromsubway氏のアプローチに着想を得た実践的な実装で、MEV取引の自動化や監視に適しています。

MFinder — ネットワーク資産測定・調査ツール

2025/9/24

MFinderはネットワーク空間の資産測描(アセットマッピング)と情報収集を目的とした統合ツールです。ICP(ICP备案)情報取得、天眼查による企業・株権構造図の取得、IP138を用いたドメイン→IP/IP→ドメインの逆引き、外部HTTP呼び出しによるデータ収集や小プログラム(ミニプログラム)の逆コンパイルなど、多段の情報収集機能を備えます。さらに外部のGoGoスキャンエンジンを統合し、プロトコル/フレームワーク検出や脆弱性スキャン結果を可視化できます(利用は法令順守が前提)。TypeScriptベースの実装で、バックエンドやUIを組み合わせたフルスタック構成が想定されています。

Minecraft アカウントチェッカー(大量検証&セキュリティスキャナ)

2025/11/9

Minecraft アカウントの状態を一括で検証し、アクティブ・盗難・侵害された可能性のあるアカウントを検出するツール。高速で使いやすさを謳う配布物がMediaFireで公開されており、パスワード付きZIPでダウンロード可能。ソースコードの公開が限定的であるため、導入前に安全性や法的・倫理的な観点での確認が必要。

Mobile reCAPTCHA Harvester(モバイル reCAPTCHA ハーベスター)

2025/10/19

本リポジトリは、Frida を用いて Android アプリ内で取得される Google reCAPTCHA トークンをプログラム的に取得するためのプロトタイプ実装を示す研究用ツールです。ローカルで Frida による動的インストルメンテーションを行い、対象アプリの reCAPTCHA SDK 呼び出しをフックしてトークンを抽出、REST API 経由で非同期にトークン要求へ応答する仕組みを持ちます。教育およびセキュリティ研究目的の概念実証(PoC)であり、Google とは無関係です。

MBM-vpn:高度な機能を備えた無料VPNソリューション

2025/8/16

「MBM-vpn」は、Kill SwitchやIPv6対応、自動接続機能、NetShield、カスタムDNSサーバーなど、多彩な機能を無料で提供するVPNソフトウェアです。LinuxおよびWindowsに対応し、OpenVPNプロトコルを中心に設計。セキュリティと利便性を両立させたVPN環境を目指しており、独自の暗号化方式やユーザー登録機能も実装予定です。将来的な拡張を視野に入れた開発が継続されています。

MonitorSur — Windows向け高度ネットワークモニタ

2025/12/17

MonitorSurは、Windows上で動作するC#製の高度なネットワーク監視・管理ツールです。プロセスごとのネットワーク接続をリアルタイムに可視化し、ファイアウォールのルール管理や接続の切断といった操作を直感的なGUIで行えます。軽量でモダンなUI(WinFormsベース)を備え、管理者権限が必要な操作やOS APIへの直接アクセスを通じて精度の高い情報取得を行います。MITライセンスで配布されています。

Moonwalk++:Stack Moonwalking とメモリ自己暗号化の PoC

2025/12/15

Moonwalk++ は、呼び出し元をコールスタックから除去する「StackMoonwalk」と、実行中のシェルコードを自己暗号化して解析を困難にするメモリ自己暗号化ルーチンを組み合わせた Proof‑of‑Concept(PoC)です。ROP(リターン・オリエンテッド・プログラミング)を利用して例外処理やアンワインディング(スタック巻き戻し)と制御フローを意図的に非同期化し、同時にシェルコードを暗号化・復号して検査やフォレンジックから隠蔽するアプローチを示します。研究目的の実装であり、攻撃技術の理解と防御対策検討に資するリポジトリです。

Mowsie — Statelessなゼロ知識マネタリーファブリック

2025/11/24

Mowsieは「Stateless zero-knowledge monetary fabric for Bitcoin velocity」を掲げる実験的プロジェクトです。ビットコインのネイティブBTCをビットコイン上の「ボールト(vault)」に入金し、チェーン外でゼロ知識証明を用いて即時かつプライベートにBTC建て送金を実現することを目指します。ブロックチェーンや独立した合意形成、トークンや分散台帳を新設せず、オンチェーンの入出金だけで価値を担保する「記憶を持たない(stateless)」設計が特徴です。(約300字)

n8n サイバーセキュリティ ワークフロー集

2025/9/20

n8n を活用したセキュリティ自動化のアイデア集。Red Team、Blue Team(SOC/DFIR/TI)、AppSec、プラットフォーム保護向けに100以上のワークフロー案(目的、統合先、フローの概略)を提供します。各案は n8n のノード(HTTP Request、Execute Command、IF、Function、Code、Webhook、DB など)へ容易に翻訳でき、プレイブックや運用ルールの設計出発点として使えます。実装例は最小限に留め、設計図としての活用を想定しています。

nacos-fuck — Nacos セキュリティ検出ツール

2025/11/4

本リポジトリは、Nacos に対する自動化セキュリティ検出スクリプトを提供します。Python ベースでマルチスレッド実行に対応し、弱い初期認証情報の検査、JWT による認証バイパスの痕跡検出、Derby に関連する既知の SQL インジェクションのチェック、未認可でのユーザー情報閲覧など、Nacos にありがちな複数の脆弱性カテゴリを対象とします。単一・複数ターゲットのスキャンと詳細レポート出力を想定しており、研究・教育・許可された評価向けのツールです(不正利用禁止)。(約300字)

Network-IDSv2:モジュラー型ネットワーク侵入検知システム

2025/9/7

Network-IDSv2はリアルタイムでネットワークトラフィックを監視し、TCP、UDP、ICMPパケットの解析を通じて不審な活動を検知するモジュラー型の侵入検知システム(IDS)です。ポートスキャンや異常パケットの検出、閾値設定や安全ポートの指定が可能であり、アラート通知や日次レポート機能も備えています。Pythonで実装され、柔軟かつ拡張性の高い設計が特徴です。

NetworkHound — Active Directory ネットワークトポロジ解析ツール

2025/10/4

NetworkHoundは、Active Directory環境のネットワークトポロジを能動的に解析するツールです。SMB接続の検証やパスワード/NTLM/Kerberosなど複数の認証方式に対応し、ドメイン内ホストの発見、アクセス権や共有の確認、サービス情報の収集を通じて関係性をマッピングします。出力はBloodHound互換のOpenGraph JSON形式でエクスポート可能なため、既存の可視化・解析ワークフローへ容易に組み込めます。ImpacketベースでPython 3.8+に対応しています。

Neutra Contracts:デルタニュートラル投資戦略を支えるスマートコントラクト群

2025/7/24

Neutra Financeプロトコル向けに開発されたスマートコントラクト群「Neutra Contracts」は、デルタニュートラル(価格変動リスクを抑えた)投資戦略を自動化するための基盤を提供します。安全かつアップグレード可能なアーキテクチャを採用し、資金管理(Vault)、報酬分配、アクセス制御、モジュール式戦略構成など多彩な機能を備えています。分散型かつプライバシーに配慮したブロックチェーンソリューションの実現に貢献する注目のプロジェクトです。

newtowner - ファイアウォールやネットワーク制御を回避する信頼境界悪用ツール

2025/6/5

newtownerは、ファイアウォールやネットワーク制御を回避するために信頼境界(trust-boundaries)を悪用する手法を実装したセキュリティツールです。Go言語で開発され、複雑なネットワーク環境におけるアクセス制御の隙間を突き、ペネトレーションテストやセキュリティ評価に役立ちます。ネットワーク制御の突破を目指す攻撃者の視点から、信頼されたゾーンを悪用し、堅牢な防御を検証可能です。

Nextjs_RCE_Exploit_Tool の概要と解析

2025/12/5

Nextjs_RCE_Exploit_Tool は、CVE-2025-55182 と CVE-2025-66478 に対する検証/研究用ツールとして公開されている Go 製のエクスプロイトリポジトリです。Nuclei 用の YAML テンプレートやコマンド実行・ファイル操作・JS 実行を想定した機能を備え、プロキシや Unicode エンコードのサポートが記載されています。公開作者は利用に関して「未授权渗透禁止、仅供研究使用」と注意を促しています(非権限環境での使用は不可)。

nimrod-stealer — トークン/パスワード窃取型マルウェアのリポジトリ解析

2025/10/25

Discordトークンやブラウザパスワード、クッキー、暗号ウォレット情報などを窃取することを目的とした「nimrod-stealer」というプロジェクトのリポジトリを技術的観点から解説します。リポジトリ構成、主な機能、技術的な特徴、リスク評価と防御対策をまとめたセキュリティ向けの概説記事です(約300字)。

Nitro Ransomware(Discord Nitro を利用する身代金型マルウェアのPoC)

2025/10/23

Discord Nitro ギフトサブスクリプションを身代金に要求することを特徴とする、教育目的のC#で書かれたランサムウェアのProof-of-Conceptリポジトリ。ファイル暗号化と復号鍵要求のフローを持つ構成だが、配布や実運用を目的としたものではなく解析や防御研究に利用されるべきである(約300字)。

NMAP-Web:Webベースのネットワークスキャンツール

2025/6/28

NMAP-Webは、ネットワークスキャンツール「Nmap」をWebインターフェースから操作できるJavaScriptベースのプロジェクトです。ユーザーはブラウザ上で簡単にポートスキャンやホスト検出を実行でき、直感的なUIでネットワーク診断を効率化します。コマンドラインに不慣れなユーザーにも使いやすく、セキュリティやネットワーク管理の現場で役立つツールです。

no_ctrl — PS5 fsc2h_ctrl カーネル脆弱性のPoC

2025/11/13

PS5(ファームウェア <=10.40)に存在する fsc2h_ctrl システムコールに対するスタックの use-after-free を突くプルーフ・オブ・コンセプト。JavaScript で作成された PoC は、特定のスレッド操作とレースコンディションを悪用してカーネル領域のメモリ破壊を誘発する挙動を示します。研究目的のデモであり、本格的なランタイム攻撃や公開済みの完全権限昇格コードではありません。

NP フェイクサインイン(np-fake-signin)

2026/1/31

PS4/PS5用のELFペイロードで、フォアグラウンドユーザーのPSNサインイン状態を偽装するツールです。NP関連のファイルを書き換え、レジストリやShellCoreの状態をパッチして「サインイン済み」に見せかけます。オフラインアクティベーション(offact)やPS4/PS5ペイロードSDK、datファイル用のHMAC-MD5鍵などの準備が必要です(不正利用やアカウント停止のリスクに注意)。

Nullpoint-Stealer — 情報窃取ツールのリポジトリ

2025/10/29

Nullpoint-Stealerは、攻撃者の遠隔パネル(Nullpoint Panel)へ被害者の情報を収集・送信することを目的としたC#製の「stealer」ツールのリポジトリです。本リポジトリはWindows向けのデスクトップアプリケーション(WinFormsと想定)として実装され、Fodyなどのビルドツールを用いている痕跡があります。現状は古いリポジトリで移管先がREADMEに記載されており、配布用のリリースZIPへのリンクやライセンス表記(ECL)も含まれています。セキュリティ観点からの解析・防御情報提供が重要です。

obsidenc — パラノイア級 Rust 暗号ユーティリティ

2025/12/17

Rustで書かれた「パラノイア級」暗号化ユーティリティ。ディレクトリを圧縮せずにtar化してから、パスワード由来の鍵(Argon2idに基づくKDF、RFC 9106に沿った設計)で暗号化し、AEAD(XChaCha20-Poly1305)で整合性と機密性を確保します。設計・パラメータの考察は ANALYSIS.md に詳述されており、安全性重視のワークフローを提供することを目指しています。(約300字)

One Balance:AI APIキーのスマート負荷分散とセキュリティ強化ツール

2025/7/12

One BalanceはCloudflareのAPIゲートウェイを活用したAPIキーの負荷分散ツールです。複数のAI APIキーを持つユーザー向けに、キーのローテーションや健康チェックを自動化し、キーの利用効率を最大化します。特にGoogle AI StudioやGeminiなどの利用時にAPIキーの封禁リスクを低減し、安定かつ安全なAPIアクセスを実現します。

ONG AssistApp - NGO向け安全な管理システム

2025/8/6

ONG AssistAppは、心理学、社会福祉、セラピーに特化したNGOのためのマルチプラットフォーム対応デスクトップ管理システムです。ローカルファーストアーキテクチャを採用し、高度な暗号化技術によりデータの安全性を確保。完全オフラインでの利用も可能で、セキュリティとプライバシーを重視した設計が特徴です。

oob_entry:iOS 3.0~10.3.4向けtfp0カーネルエクスプロイト

2025/8/4

oob_entryは、iOS 3.0から10.3.4までのarmv7デバイスを対象としたtfp0カーネルエクスプロイトです。CVE-2023-32434の脆弱性を悪用し、カーネルメモリへの読み書き権限を取得します。複数世代のiOSデバイスに対応しており、今後詳細な解析と解説が公開予定です。低レベルセキュリティ研究や脱獄開発に役立つ貴重なツールとして注目されています。

OpenVASによるローカルホスト脆弱性診断レポート

2025/8/10

本リポジトリは、オープンソースの脆弱性スキャナーであるOpenVAS(Greenbone Vulnerability Manager)を用いて、ローカルホストの脆弱性評価を実施した結果をまとめたレポートです。Kali Linux環境上でOpenVASを動作させ、IPアドレス192.168.1.20のローカルPCを対象にスキャンを行い、検出されたセキュリティリスクや脆弱性の詳細を報告しています。セキュリティ評価の実践例として参考になる内容です。

OrBIT‑KDF:カオスフラクタルを用いた試作鍵導出関数

2026/1/30

OrBIT‑KDFは、Chirikov標準写像(トーラス上の力学系)と複素平面でのJulia反復を組み合わせ、得られる3次元軌道をSHA‑512でハッシュしてユーザー資格情報から高エントロピー鍵を生成する実験的な鍵導出関数です。反復回数で計算コストを調整でき、ハッシュ様の出力を目標とするプロトタイプ実装がPythonで提供されています。

OSCP-Scripts:OSCP試験タスクを効率化するPythonスクリプト集

2025/6/13

OSCP-Scriptsは、OSCP(Offensive Security Certified Professional)試験やペネトレーションテストの作業を効率化するために開発されたPythonベースのクイックスクリプト集です。スキャンや脆弱性解析、情報収集などの繰り返し作業を自動化し、受験者やセキュリティエンジニアの負担を軽減します。実用的かつ軽量で、カスタマイズも容易な設計が特徴です。

osintgramv:Instagramユーザー情報収集のためのOSINTツール

2025/8/27

osintgramvは、Instagramのユーザー名をもとに様々な情報を収集できるオープンソースのOSINT(Open Source Intelligence)ツールです。アカウントのIDや名前、投稿数、フォロワー数、フォロー数、プロフィールのバイオやリンクを取得できるほか、高解像度のプロフィール写真のダウンロードやアカウントの各種検出機能を備えています。Pythonで実装されており、セキュリティ調査や情報収集に役立つツールです。

Pairfyマーケットプレイス:Cardanoを活用したスマートコントラクトベースのEコマースプロトコル

2025/7/25

PairfyはCardanoブロックチェーン上でADAを使い、スマートコントラクトで物理商品の売買プロセスを分散化するEコマースプロトコルです。中央管理者なしに商品リスト作成から決済、受渡しまでを自動化し、安全かつ効率的な取引環境を提供します。プロトコルの設計は透明性と信頼性を重視し、コミュニティ主導での運営を可能にしています。

Panther-Stealer(Panther スティーラー)

2025/10/27

Panther-Stealer は、JavaScript(Node.js)で構成されたリポジトリで、READMEには「教育目的および研究用」として説明があります。リリースリンクやインストールの手がかり(npm start 等)が記載されている一方で、ツール名称からは情報窃取型のユーティリティであることが推測されます。本稿ではリポジトリ構成、技術的観点、セキュリティ上の注意点を非実行的観点で解説します。(約300字)

ParamX — JSパラメータ抽出・生成ツール

2025/12/22

ParamXは、Webアプリの未承認テストや脆弱性調査で「欠落しているパラメータや値」を発見・補完するためのJavaScriptベースのツールです。ブラウザ拡張として動作し、ページ内や外部JSからパラメータ名・値の候補を抽出し、辞書化・再利用できるようにすることで、fuzzや手動テストで見落としがちな入力ポイントを効率的に洗い出します。開発者やセキュリティリサーチャー向けの実用的な補助ツールです(約300字)。

Password-Generate(シンプルなパスワードジェネレーター)

2025/11/28

HTML、CSS、JavaScriptで作られた学習目的のシンプルなパスワード生成ツール。ユーザーは「数字」「大文字」「小文字」「特殊文字」の有無と文字長を選び、ボタンでパスワードを生成/コピーできる。生成後には強度を示すバーが表示され、使い勝手の良いフロントエンド実装が学べる教材的リポジトリです。(約300字)

Pythonで作られた安全なパスワード管理ツール「password_manager」

2025/9/2

「password_manager」はPythonとPyQt6を用いて開発されたクロスプラットフォーム対応のパスワード管理アプリケーションです。直感的なGUIを備え、ユーザーが安全かつ便利にパスワードを管理できる環境を提供します。ブラウザ統合機能の実装も予定されており、今後の拡張性も期待されています。MITライセンスのもとオープンソースで公開されており、Python 3.8以上の環境で動作します。

パスワード強度チェッカー

2025/10/17

軽量なC製プログラムで、パスワードの長さ、文字種の多様性、複雑さを基準にして強度を評価するツールです。単純なスコアリング方式で「弱い」「普通」「強い」などの判定を行い、コマンドラインから簡単に利用できます。組み込みやCIの簡易チェック用に適しており、拡張や改良もしやすいシンプル実装が特徴です。(約300字)

PWGen GUI — ローカルで使える安全なパスワード生成ツール

2026/1/9

ローカル実行のGUIベースパスワード生成ツール。Python(3.10+)で実装され、cryptographically secureな乱数(secrets)を用いたパスワード生成、エントロピー解析、現実的なオンライン/オフライン攻撃モデルに基づく破断推定(推定時間)の可視化を行います。クロスプラットフォーム設計でWindows向けバイナリも提供され、MITライセンスの下で配布されています。

pdf-sign: 軽量なPDF署名ユーティリティ(Rust製)

2025/12/13

軽量でモダンなPDF署名ツール。Adobe互換の「分離型(detached)OpenPGP(GPG)署名」を生成してPDFに追記し、重厚なPKI/CMSスタックを導入せずに文書の署名と検証を可能にします。Rustで書かれており、最小限の依存で高速かつ安全に動作することを目指しています。(約300字)

Phantom - SRC脆弱性発掘支援ブラウザ拡張

2025/8/21

PhantomはSRC(ソースコードリーク)脆弱性の発掘に特化したブラウザ拡張ツールです。ページ内や関連リソースからAPI、URL、ドメイン、メールアドレス、電話番号、トークンなどの敏感情報や疑わしい手掛かりを自動収集します。基礎スキャンから深層再帰スキャン、APIの一括テスト、結果のエクスポートやカスタム正規表現の設定まで幅広く対応し、効率的な脆弱性調査を支援します。